Si è chiusa la prima giornata dell’edizione inaugurale della CYBSEC-EXPO, sotto il sole splendente della città di Piacenza.

Il day one, nel complesso, è stato molto positivo e il merito è stato in larga parte dei convegni, che hanno avuto un successo andato oltre alle aspettative. I relatori sono rimasti piacevolmente sorpresi dall’affluenza e i partecipanti hanno subìto il fascino di tavole rotonde ricche di contenuti e portate avanti da personaggi di spicco, molto professionali e competenti.

La sicurezza degli aggiornamenti software da remoto (OTA) per i veicoli industriali

Gianenrico Griffini, caporedattore della rivista “Allestimenti & Trasporti“, ha condotto i relatori Alessandro Chiodini, Guido Invernizzi, e Paolo Severico, attraverso un percorso che ha trattato la cybersicurezza nel mondo del trasporto pesante su gomma attuale e futuro, con un breve spaccato sulla situazione dei camion a guida autonoma.

Proprio Griffini ha trattato questa tematica, forte della propria esperienza. Attualmente, per vari motivi che spaziano dalla mancanza di autisti alle distanze importanti, passando per la qualità del traffico, lo sviluppo di questi mezzi è possibile solo negli Stati Uniti, dove, a onor del vero, si sono già raggiunti risultati interessanti.

Alessandro Chiodini – Responsabile training commerciale, servizi telematici e veicoli elettrici DAF VI, ha poi spiegato l’impegno di DAF, tramite il sistema PACCAR CONNECT, nella sicurezza dei propri camion sin dall’uscita dalla fabbrica: grazie a sistemi di monitoraggio costanti 24/7, scansioni di ogni componente del veicolo effettuata ad ogni accensione e un centro di controllo interamente dedicato a Eindhoven, sede della Casa Madre, i veicoli pesanti DAF rappresentano una sicurezza anche per quanto riguarda l’aspetto informatico.

Ne sa qualcosa Guido Invernizzi, Responsabile Omologazioni e Sales Engineering DAF VI, che ha parlato delle attuali normative legate ai trasporti, in particolare UNECE 155 ed UNECE 156, le norme che regolano la sicurezza del veicolo e quella degli aggiornamenti da remoto: come in molti altri casi, l’infrastruttura di sicurezza deve coprire il veicolo per tutto il ciclo della sua vita, oltre a fornire prevenzione, monitoraggio e fornitura di report in caso di attacco subìto, che sia esso riuscito o fallito.

Paolo Severico, Digital and Software Projects IVECO GROUP TRUCK, infine, ha spiegato il proprio sistema di aggiornamento da remoto dei veicoli, l’IVECONNECT PROCEDURE, controllabile sia dall’applicazione per il cellulare che dal computer di bordo e consente di installare gli aggiornamenti sui veicoli in poco tempo, magari durante le soste obbligatorie per gli autisti. Questo sistema è in grado di proteggere dalle intercettazioni dei dati, dalle vulnerabilità e, soprattutto, da aggiornamenti contraffatti e privi di certificazione.

Leggi anche: Indra e Leonardo al servizio dell’UE con ComSec

La sicurezza informatica quale arma strategica difensiva e come fattore competitivo per aziende ed enti del cluster marittimo-portuale-logistico italiano

Durante il primo convegno del pomeriggio, organizzato da Ship2Shore, il Direttore Responsabile Angelo Scorza ha moderato magistralmente una tavola rotonda numerosa e molto ricca: Giordano Bruno Guerrini, Consigliere e Presidente Commissione IT ASSITERMINAL, Giancarlo Poddighe, Responsabile Studi CENTRO GIUSEPPE BONO, Franco Tallero, Direttore commerciale GECO BUSINESS CONSULTING, Dany Massimo Mugnaini, Capitano di Fregata – Direzione Marittima Livorno GUARDIA COSTIERA, Giampiero Soncini, Managing Director OCEANLY, Emanuele Castagno, Executive Vice President Cyber Security RINA, Ferdinando Colangelo, Key Account Manager SAFE NETWORK e Carlo Criscuolo, Consiglio Direttivo AIR TECH ITALY.

Insieme, hanno discusso e raccontato della situazione della digitalizzazione e della sicurezza informatica nei porti, il cui comune denominatore è l’arretratezza: fino al 2017, quando la compagnia navale Maersk fu attaccata dal malware Petya e paralizzata per diversi giorni, ogni compagnia pensava di avere il software migliore e nessuno si preoccupava.

Da allora c’è molta più attenzione, ma non sempre è sufficiente: serve un atteggiamento proattivo nei confronti di un panorama digitale in continua evoluzione. Serve un cambio di paradigma, una compartimentazione che permetta ai software e ai dispositivi di essere aggiornati senza perdere troppo tempo e senza l’impiego eccessivo di risorse.

Un esempio di attacco informatico navale è quello avvenuto nel dicembre 2019, quando nell’area marittima vicino alla Corsica sono apparse sui radar centinaia di navi “fantasma” battenti bandiera olandese che hanno mandato in confusione tutte le unità navali nei dintorni. Quello non è stato un attacco mirato, probabilmente si è trattato di una prova, ma ha dimostrato la fragilità del comparto marittimo nella cybersicurezza.

Serve, perciò, da parte di ENISA (Agenzia dell’Unione europea per la cibersicurezza) e di EMSA (Agenzia europea per la sicurezza marittima) una serie di normative che regolino il mondo digitale marittimo, che è completamente escluso dalla rete normativa NIS 2.0

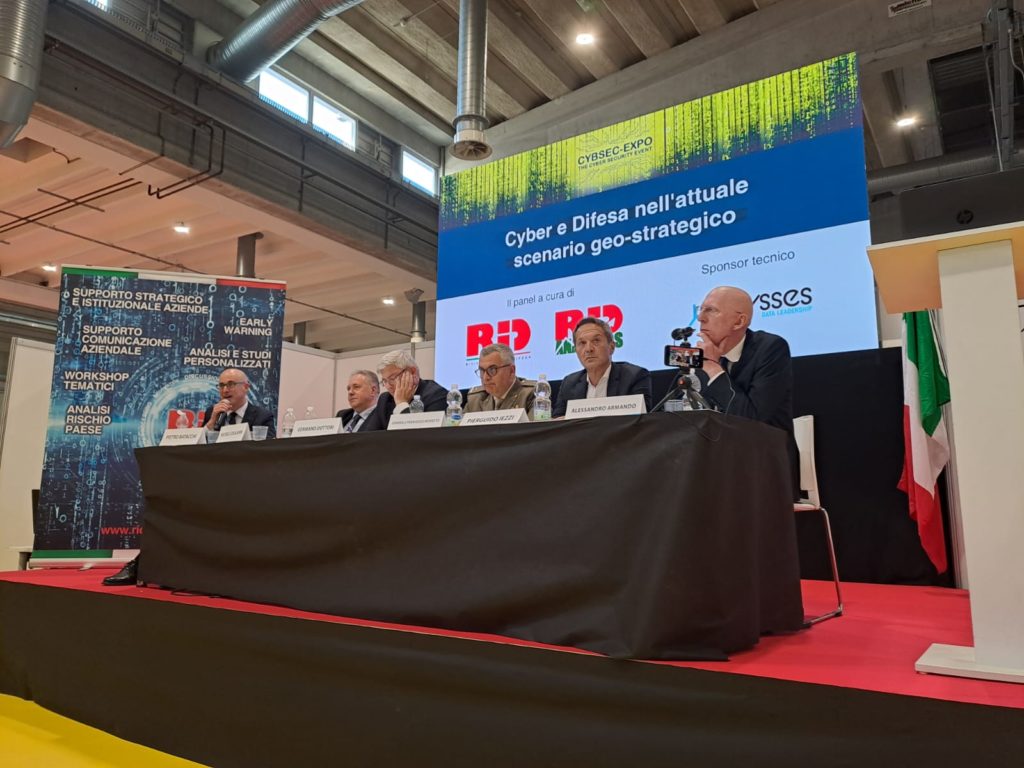

Cyber e difesa nell’attuale scenario geo-strategico

L’ultimo convegno della giornata è stato organizzato dalla Rivista Italiana della Difesa e moderata dal suo direttore, Pietro Batacchi.

Durante questa ultima conferenza, a cui sono intervenuti il Generale Francesco Modesto – VI Reparto Informatica Cyber e telecomunicazioni dello STATO MAGGIORE DELLA DIFESA, Alessandro Armando – Professore Ordinario UNIVERSITÀ DI GENOVA, Michele Colajanni – Professore Ordinario UNIVERSITÀ DI BOLOGNA, Germano Dottori – LIMES, FONDAZIONE MEDOR e Pierguido Iezzi – Strategic Business Director TINEXTA CYBER, si è parlato dell’utilizzo dell’informatica in situazioni di guerra.

“La minaccia cibernetica – ha affermato il generale modesto – è come una macchia d’olio: si insinua dappertutto e non si ferma davanti a niente”. E in effetti, ormai, nel conflitto russo-ucraino come in quello israelo-palestinese, a farla da padrone sono i cybercriminali. E i dati che ne emergono sono inquietanti: si stima che nella Corea del Nord, il 30% del PIL derivi dalle attività informatiche illecite.

Uno degli stati più avanzati, però è l’Iran: dopo la faccenda di Stuxnet, infatti, lo stato mediorientale ha reclutato circa 120.000 persone pagate più che profumatamente perché diventassero esperti e, in effetti, sono riusciti nel proprio scopo.