In aumento il numero delle organizzazioni che ha subito violazioni interne dei dati, richiedendo una strategia strutturata in grado di garantire una sicurezza resiliente e scalabile.

Scenario

Le organizzazioni, secondo il nuovo studio “State of File Security” del Ponemon Institute, devono affrontare rischi crescenti dovuti all’attività interna, agli strumenti legacy e alla crescente complessità dell’intelligenza artificiale (AI).

Inoltre, il report rileva che negli ultimi due anni il 61% delle organizzazioni ha subito violazioni relative ai file causate da insider negligenti o malintenzionati, con un costo medio di 2,7 milioni di dollari per incidente. Ciò sta comportando una trasformazione significativa nel panorama della sicurezza: le aziende stanno abbandonando le soluzioni legacy isolate per adottare piattaforme unificate e multilivello che integrano tecnologie avanzate come: multi scanning, Content Disarm & Reconstruction (CDR) e sandboxing adattivo. Ancora, le previsioni indicano che entro il 2026, due terzi delle imprese utilizzeranno queste tecnologie avanzate.

La necessità del momento è chiara: una difesa multilivello che combina la gestione dei file zero-trust con strumenti di prevenzione avanzati, creando una sicurezza resiliente e scalabile attraverso piattaforme unificate capaci di adattarsi alle nuove minacce e a proteggere i flussi di lavoro moderni.

Le principali minacce alla sicurezza dei file

Di seguito una panoramica delle principali minacce alla sicurezza dei file scaturite dal report.

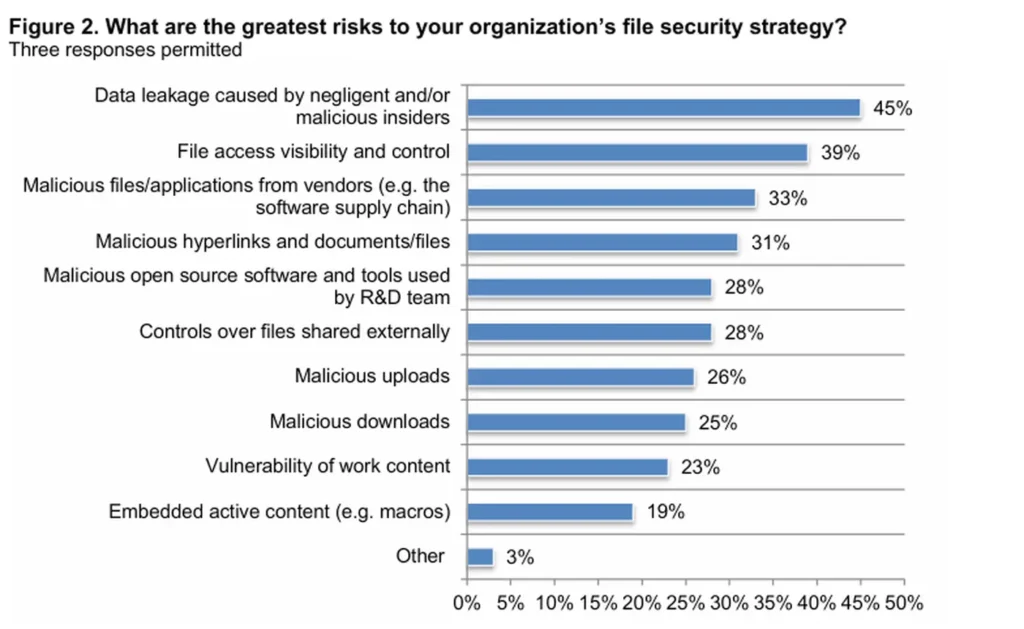

Insider: la minaccia numero uno – Gli insider rappresentano il rischio più grave per la sicurezza dei file. Il 45% degli intervistati identifica la perdita di dati causata da insider malintenzionati e negligenti come la minaccia principale. Altri rischi critici includono: la mancanza di visibilità; il controllo sull’accesso ai file (39%); i fornitori che distribuiscono file o applicazioni dannose (33%).

Gli attacchi ai dati sensibili sono frequenti e costosi: il 61% delle organizzazioni ha subito in media otto violazioni negli ultimi due anni, con il 54% che ha riportato conseguenze finanziarie significative.

Il 66% delle organizzazioni ha sostenuto costi compresi tra $500.000 e oltre $10 milioni.

Inoltre, emerge un dato preoccupante in termini di capacità di risposta: solo il 40% delle organizzazioni è in grado di rilevare e rispondere, entro un giorno o una settimana, alle minacce basate su file.

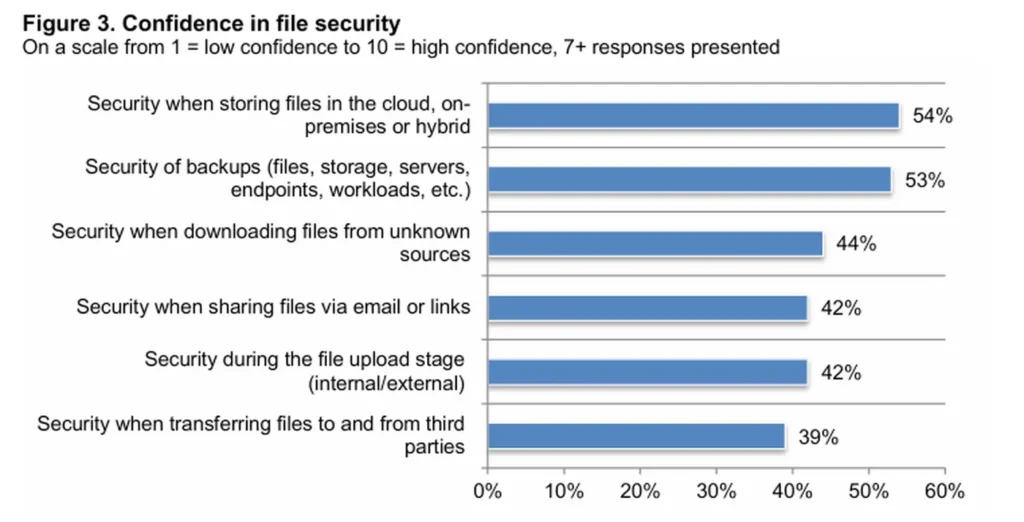

Le fasi in cui i file sono maggiormente vulnerabili – I file sono più esposti durante condivisione, caricamento e trasferimento. Solo il 39% degli intervistati si sente sicuro durante il trasferimento di file da e verso terze parti; mentre appena il 42% ha fiducia nella sicurezza durante la fase di caricamento.

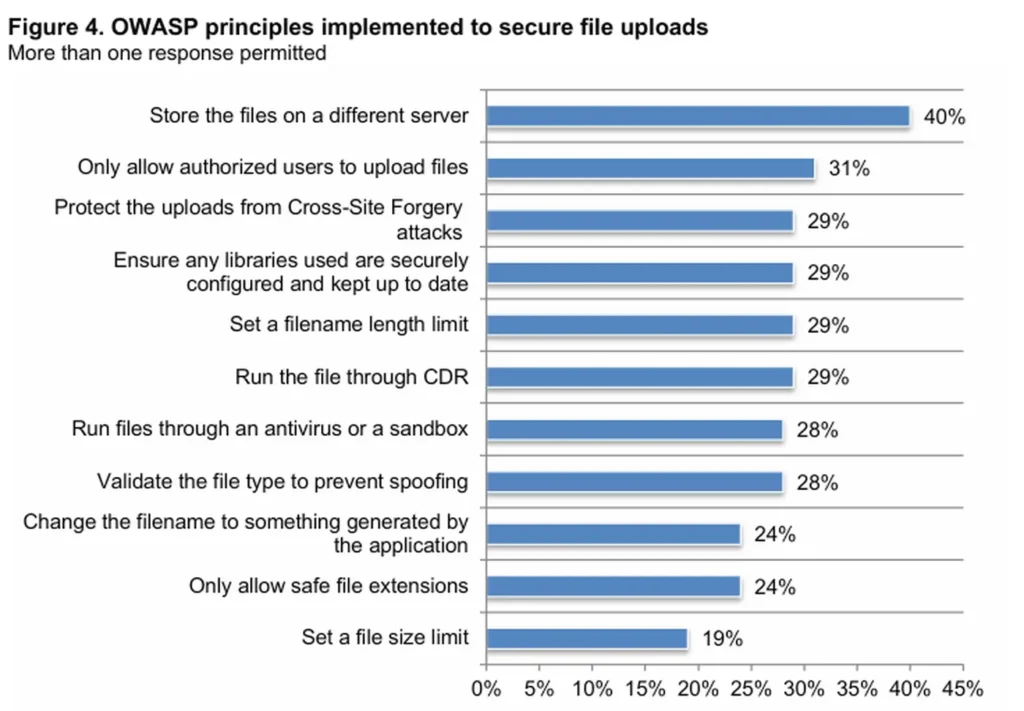

L’Open Web Application Security Project (OWASP) ha pubblicato principi specifici per la protezione dei caricamenti di file e dal report risulta che il metodo più utilizzato (40% degli intervistati) prevede l’archiviazione dei file su server separati, mentre solo il 31% limita il caricamento ai soli utenti autorizzati.

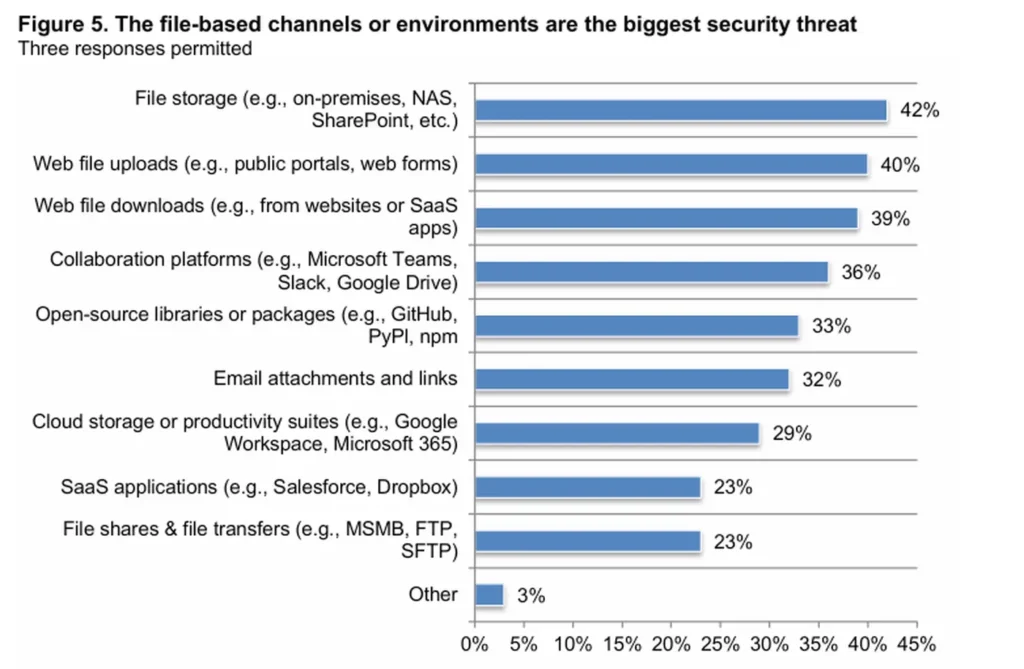

Gli ambienti più a rischio

L’archiviazione di file (on-premise, NAS, SharePoint) rappresenta il rischio maggiore secondo il 42% degli intervistati. Il 40% identifica i caricamenti di file web (portali pubblici, moduli web) come vulnerabili, mentre il 39% segnala i download da siti web o app SaaS come punti critici.

Il malware basato su macro e il malware zero-day sono i contenuti dannosi che destano maggiore preoccupazione, citati rispettivamente dal 44% e 43% degli intervistati.

Procedure di gestione della sicurezza dei file

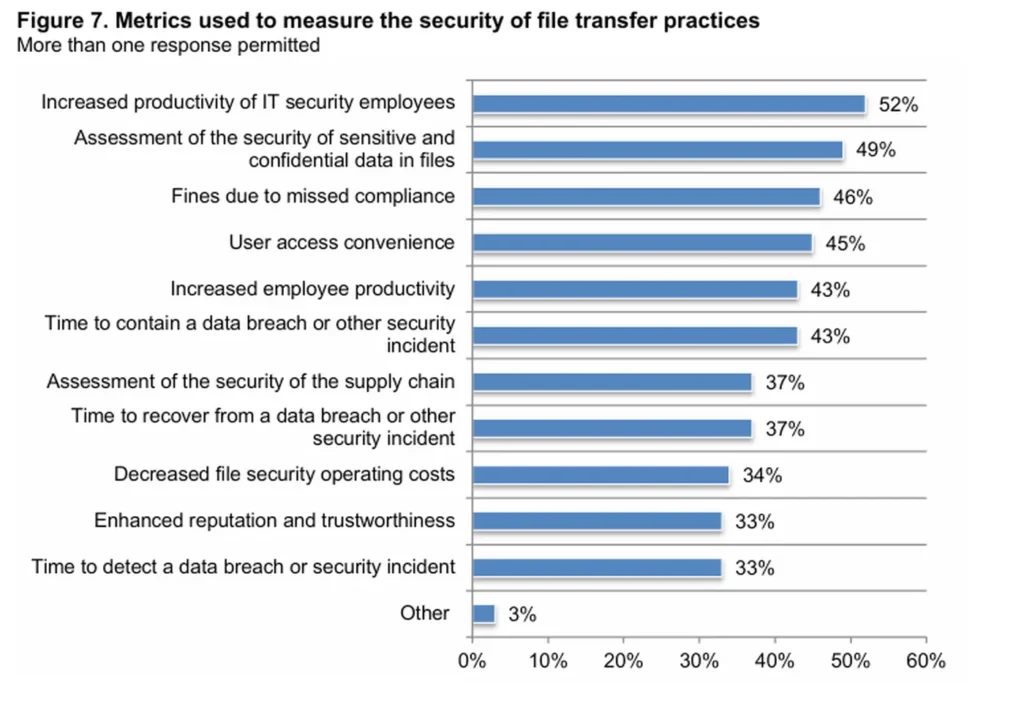

Il report rivela che, per rafforzare la sicurezza nelle pratiche di trasferimento dei file, le organizzazioni stanno valutando come una gestione più efficace dei file possa incrementare la produttività sia del personale IT dedicato alla sicurezza sia degli altri dipendenti. Inoltre, una delle principali conseguenze degli incidenti di sicurezza che coinvolgono dati sensibili nei file è proprio la riduzione della produttività sul posto di lavoro e tra i dipendenti.

Interessante notare che il 52% degli intervistati afferma che la propria organizzazione misura l’aumento della produttività del personale di sicurezza IT e il 49% degli intervistati afferma che la propria organizzazione valuta la sicurezza dei file sensibili e riservati. Il 43% degli intervistati afferma che l’aumento della produttività dei dipendenti viene misurato, così come sono misurate anche le multe dovute alla mancata conformità (46% degli intervistati) e la comodità di accesso degli utenti (45% degli intervistati).

Tecnologie per la sicurezza dei file

Di seguito le principali tecnologie di sicurezza dei file utilizzate dagli intervistati.

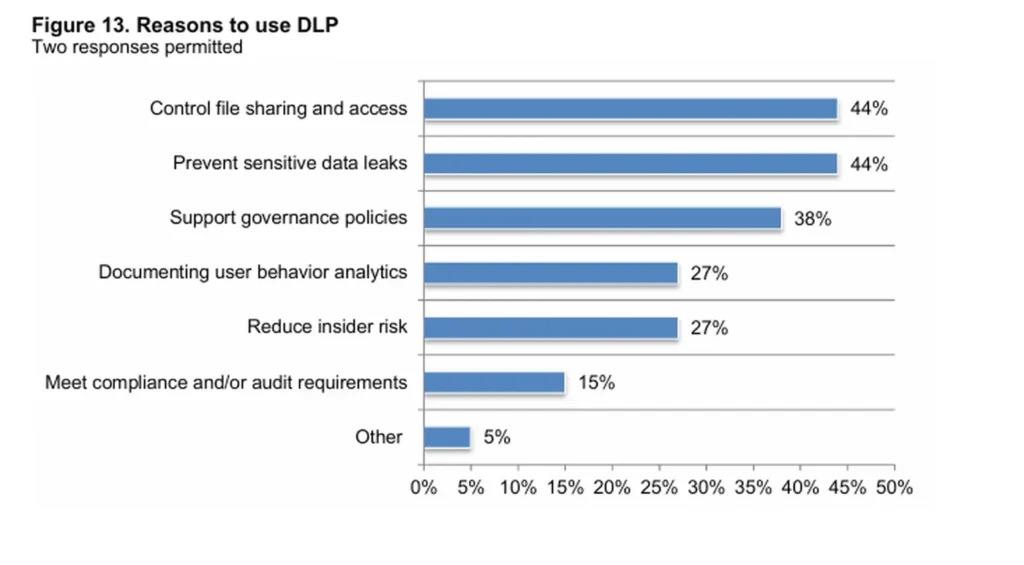

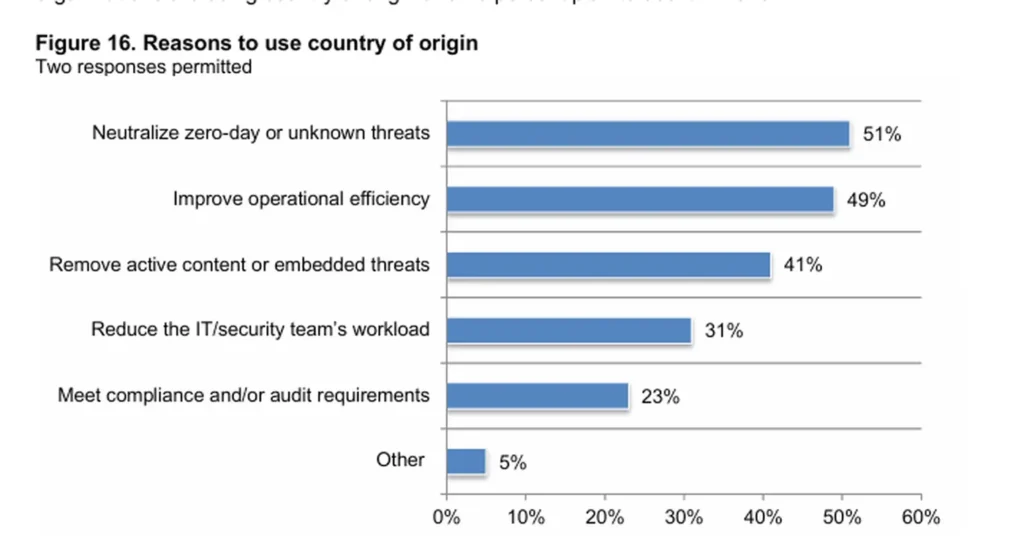

Paese di origine e DLP (Data Loss Prevention) – Il paese di origine e la DLP sono le tecnologie più utilizzate per migliorare la sicurezza dei file. Il paese di origine viene impiegato principalmente per neutralizzare minacce zero-day o sconosciute (51%) e migliorare l’efficienza operativa (49%). La DLP serve principalmente a prevenire fughe di dati sensibili e controllare condivisione e accesso ai file (44%).

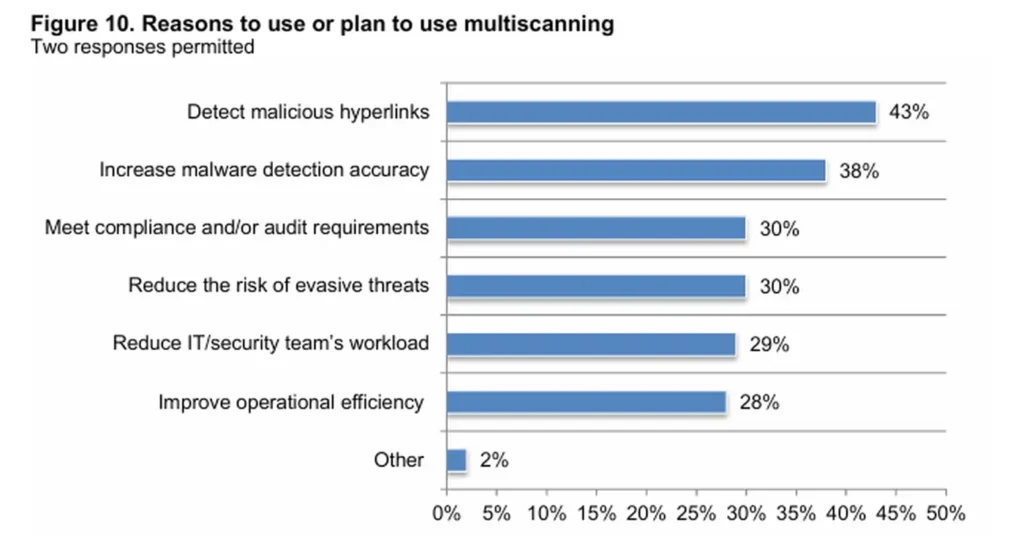

Multi scanning – Il multi scanning utilizza più motori anti-malware per aumentare i tassi di rilevamento e ridurre i tempi di individuazione degli incidenti. Esso è impiegato per principalmente per rilevare collegamenti dannosi (43%) e aumentare l’accuratezza del rilevamento malware (38%). Attualmente il 41% delle organizzazioni lo utilizza, con un ulteriore 23% che prevede di adottarlo entro il 2026.

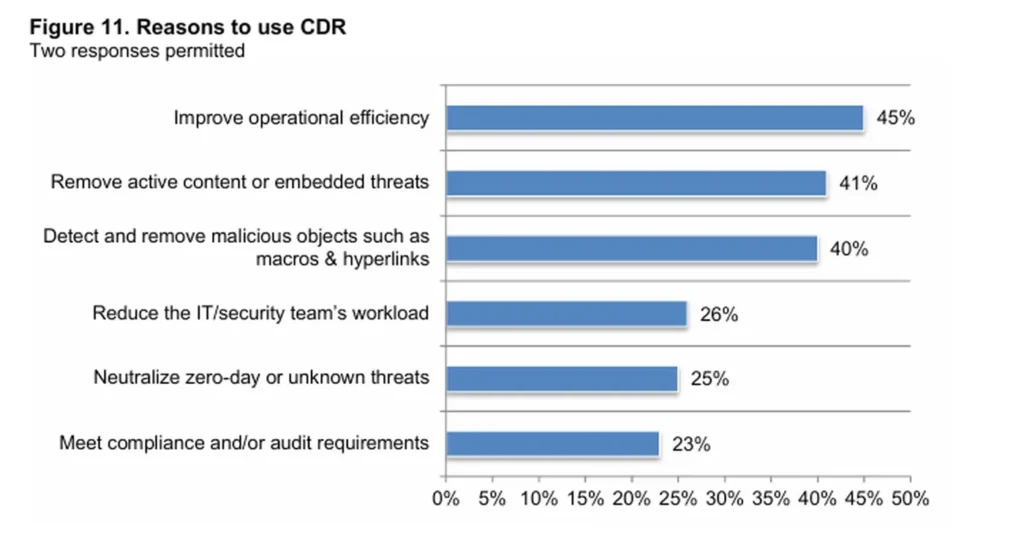

Content Disarm & Reconstruction (CDR) – Il CDR presume che tutti i file possano essere dannosi e li ricostruisce utilizzando solo elementi sicuri noti. Esso rimuove oggetti non approvati senza dipendere dal rilevamento malware tradizionale. Il suo utilizzo garantisce il miglioramento dell’efficienza operativa (45%) e la rimozione di contenuti attivi o minacce incorporate (41%). Il 35% delle organizzazioni lo utilizza attualmente, con il 31% che prevede di adottarlo nel 2026.

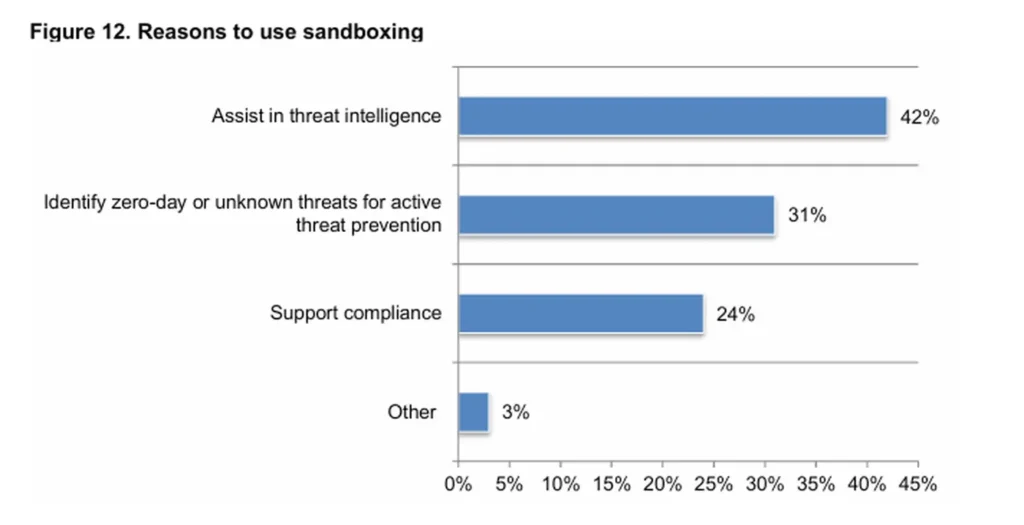

Sandboxing – Il sandboxing isola software potenzialmente dannoso in un ambiente controllato per analisi e test senza mettere a rischio il sistema principale. Il motivo principale per il suo utilizzo è fornire intelligence sulle minacce (42%). Il 43% delle organizzazioni lo utilizza attualmente, con il 19% che prevede di implementarlo nel 2026.

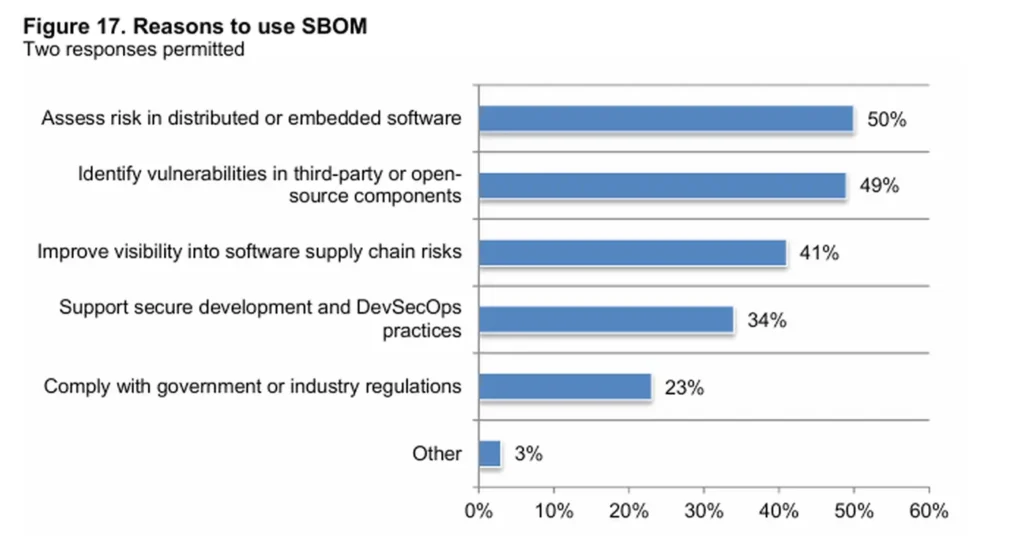

Software Bill of Materials (SBOM) – Lo SBOM è un inventario dettagliato di tutti i componenti in un’applicazione, incluse librerie e dipendenze open source. Esso viene utilizzato principalmente per valutare il rischio nel software distribuito (50%) e identificare vulnerabilità in componenti di terze parti (49%). Il 39% delle organizzazioni lo utilizza, con il 26% che prevede di adottarlo nel 2026.

L’IA nella strategia di sicurezza

Il report di Ponemon Institute rivela che le organizzazioni utilizzano l’IA per ridurre i rischi per la sicurezza dei file. DI fatto, il 33% degli intervistati afferma che le proprie organizzazioni hanno reso l’IA parte della strategia di sicurezza dei file delle proprie organizzazioni e il 29% prevede di aggiungere l’intelligenza artificiale nel 2026.

Inoltre, il 59% degli intervistati afferma che l’IA è molto efficace nel migliorare la maturità della sicurezza dei file. I principali vantaggi dell’AI sono:

- Riduzione dei rischi per la sicurezza – 50%

- Risparmi sui costi – 41%

- Miglioramento dell’efficienza operativa – 33%

IA generativa

L’adozione di IA generativa rimane limitata: solo il 25% delle organizzazioni ha adottato una politica formale; il 27% ha un approccio ad hoc; il 29% delle organizzazioni ha vietato l’uso di GenAI.

Protezione dei carichi di lavoro AI

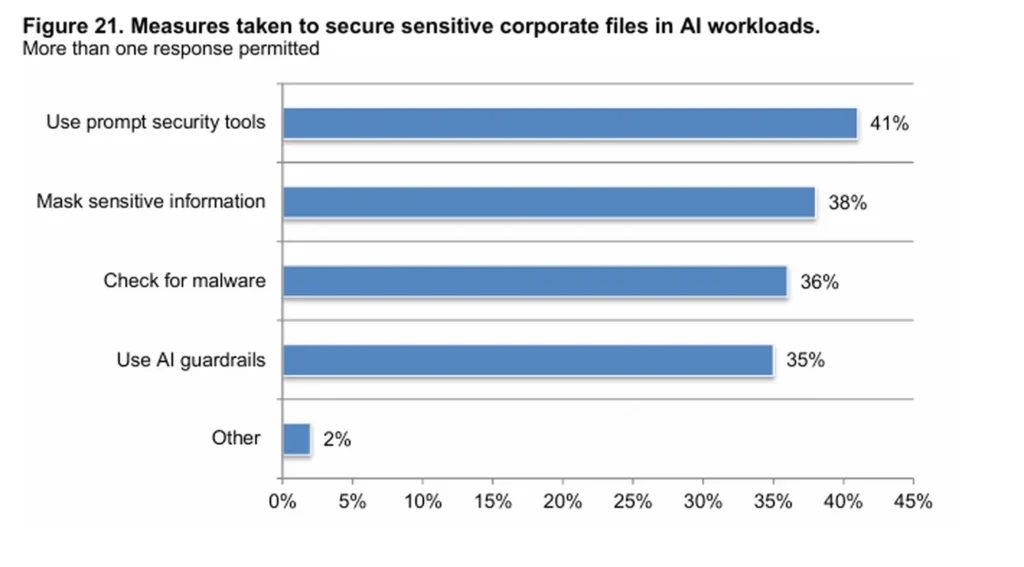

Il 37% delle organizzazioni adotta misure per proteggere i file sensibili nei carichi di lavoro IA. Le misure più frequenti includono:

- Strumenti di sicurezza prompt – 41%

- Mascheramento di informazioni sensibili – 38%

- Controllo malware – 36%

- Utilizzo di linee guida IA – 35%

Come contrastare le minacce interne

Le organizzazioni per far fronte alle minacce interne scaturite dal report, possono considerare le seguenti strategie.

Minacce interne potenziate dall’IA- Gli insider dispongono ora di strumenti potenti. L’IA generativa può essere usata per: riconfezionare dati rubati; eludere il rilevamento; creare codice dannoso.

Pertanto, si tratta di:

- Implementare User Behavior Analytics (UBA) per rilevare indicatori dannosi in tempo reale.

- Adottare soluzioni di sicurezza basate su IA come XDR per bloccare minacce su larga scala.

- Utilizzare AI negli esercizi di Red Team per allenare le squadre contro minacce potenziate dall’IA.

Insider di terze parti – Appaltatori, MSSP, MSP e fornitori rappresentano un rischio crescente con l’espansione dei modelli XaaS e del supporto offshore. Ne consegue che è consigliabile stabilire requisiti minimi di certificazione (come SOC2 o ISO:27001) e condurre audit indipendenti regolari per assicurare che le terze parti mantengano standard di sicurezza adeguati

Il burnout come fattore di rischio – Il burnout, ma anche l’insoddisfazione e il disimpegno sono precursori di comportamenti interni dannosi o negligenti. Pertanto, per ovviare a ciò si consiglia di:

- Esternalizzare progetti complessi agli MSSP per alleggerire il carico del team.

- Investire in automazione e AI per moltiplicare le capacità del SOC.

- Creare una cultura della cybersecurity che incoraggi la comunicazione aperta.

L’accesso al cloud come punto debole – BYOD e shadow IT trasformano involontariamente i dipendenti in minacce interne. Purtroppo, i modelli di lavoro remoto e ibrido hanno alimentato questa vulnerabilità che deve essere affrontata implementando le seguenti contromisure:

- Scansione delle risorse cloud per trovare asset digitali sconosciuti e implementare controlli di accesso solidi.

- Comunicazione esplicita delle politiche sui servizi digitali, coinvolgendo capi dipartimento, HR e CISO.

- Valutare se il BYOD è appropriato, considerando il bilanciamento tra vantaggi e rischi.

Truffe legate al lavoro da remoto – È fondamentale sottolineare che la mancanza di incontri “dal vivo”, durante il processo di assunzione, espone le aziende a rischi di spionaggio internazionale. In diversi casi recenti, lavoratori hanno utilizzato identità false generate tramite IA per infiltrarsi nelle organizzazioni. Per mitigare questi rischi, si raccomanda di:

- Implementare processi di verifica rigorosi per tutti i candidati “remoti”.

- Richiedere documentazione verificabile durante il processo di onboarding.

- Monitorare comportamenti anomali nei primi mesi di impiego.

Conclusione

Sebbene la maggior parte degli insider non agisca con intenzioni malevole, il fattore umano continua a essere responsabile del 60% delle violazioni dei dati. Inoltre, la gestione complessa dell’IA e la complessità del cloud contribuiscono a creare una tempesta perfetta di errori non intenzionali, aumentando ulteriormente i rischi di sicurezza. Per questo motivo, è fondamentale che le organizzazioni comprendano il comportamento umano e i rischi correlati, così da poter intervenire in modo mirato contro le minacce interne.

L’adozione di tecnologie avanzate e piattaforme di sicurezza, basate sull’IA, rappresenta oggi un imperativo strategico per ampliare la visibilità sulle minacce, automatizzare i processi critici e stabilire collaborazioni con partner affidabili.

Concludendo, la vera sfida è passare da un approccio reattivo a uno predittivo. Ovvero, si tratta di anticipare le azioni degli insider malintenzionati e promuovere una cultura della cyber resilience che permei ogni livello organizzativo.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.