La gestione degli endpoint è un processo IT e di sicurezza informatica che consiste in due attività principali: valutazione, assegnazione e supervisione dei diritti di accesso di tutti gli endpoint; e applicazione di policy e strumenti di sicurezza in grado di ridurre o prevenire il rischio di un attacco. Ma vediamo in dettaglio di che si tratta.

Che cos’è un endpoint?

Ogni dispositivo connesso a una rete è considerato un endpoint. Inoltre, con la crescente diffusione di BYOD (Bring Your Own Device) e IoT (Internet of Things), il numero di dispositivi connessi alla rete di un’organizzazione può rapidamente raggiungere le decine o addirittura centinaia di migliaia.

È doveroso evidenziare che gli endpoint – in particolare quelli mobili e remoti – rappresentano punti di accesso privilegiati per malware e minacce informatiche, diventando così uno degli obiettivi principali per gli attaccanti. Di fatto, oggi, i dispositivi endpoint mobili non si limitano più a smartphone Android o iPhone e rientrano nella categoria anche smartwatch, dispositivi intelligenti domestici, assistenti vocali e una vasta gamma di device IoT-enabled.

Abbiamo ormai sensori connessi integrati ovunque e l’evoluzione e la proliferazione degli endpoint ha reso necessario un adeguamento anche delle soluzioni di sicurezza, che devono oggi essere in grado di proteggere un ecosistema estremamente eterogeneo e in continua espansione.

Che cos’è la gestione della sicurezza degli end-point e perché è importante

La sicurezza degli endpoint è la pratica di protezione dei dati e dei flussi di lavoro associati ai singoli dispositivi che si connettono alla rete: quali: desktop, laptop e dispositivi mobili.

Di fatto l’aumento costante del numero di endpoint, il lavoro da remoto e le politiche BYOD rendono ormai inadeguata la sola sicurezza perimetrale oggetto di attacchi sempre più sofisticati da parte di attori nation-state, i hacktivisti, crimine organizzato, oltre che di minacce interne dannose e accidentali.

Secondo la società di ricerca IDC, gli endpoint causano quasi il 70% delle violazioni andate a buon fine. Ne consegue che la sicurezza degli endpoint è spesso vista come la prima linea della cybersecurity ei moderni sistemi di protezione degli endpoint sono progettati per rilevare, analizzare, bloccare e contenere rapidamente gli attacchi cyber e garantire la sicurezza della rete e di tutte le risorse associate – quali dati aziendali, informazioni sui clienti, proprietà intellettuale (IP) e altre informazioni sensibili– che, se violate, potrebbero compromettere seriamente le operazioni aziendali e generare conseguenze finanziarie, reputazionali e sanzioni normative.

È anche una questione di sicurezza fisica degli end-point

Esiste anche la sicurezza fisica di base, come il controllo dell’accesso fisico al data center e ai server in modo che nessuno possa violarli o manometterli. Pertanto, la prima regola per la gestione della sicurezza degli endpoint è conoscere tutte le risorse in possesso e mantenere un inventario delle stesse, considerando che, a seconda del metodo di gestione dei sistemi, alcuni strumenti – che utilizzano metodi più moderni – consentono anche la cancellazione remota, la rotazione delle chiavi BitLocker e il monitoraggio della posizione.

Come funziona la protezione degli endpoint?

Il mercato offre le Endpoint Protection Platform (EPP) che operano analizzando i file non appena entrano nella rete, sfruttando al contempo la potenza del cloud per mantenere un database delle minacce costantemente aggiornato. Tale approccio alleggerisce gli endpoint dall’onere dell’archiviazione locale di grandi volumi di dati e dalla gestione degli aggiornamenti, migliorando l’efficienza complessiva.

Inoltre, le EPP offrono agli amministratori IT una console centralizzata – disponibile sia on-premise sia cloud-based – che consente il controllo remoto della sicurezza su ogni dispositivo. A ciascun endpoint viene assegnato un software client che, una volta configurato, è in grado di rilevare rapidamente malware e altre minacce. Inoltre, gli aggiornamenti possono essere distribuiti in modo centralizzato, i tentativi di accesso autenticati direttamente dai dispositivi e le policy aziendali applicate da un unico punto di gestione.

Le EPP sono disponibili in versioni on-premise o cloud e sebbene quest’ultime offrano maggiore scalabilità e integrazione più agevole con le architetture IT moderne, vincoli normativi o di conformità possono imporre l’adozione di modelli on-premise. Quest’ultima opzione è spesso preferita anche da organizzazioni che desiderano mantenere il pieno controllo sui propri dati.

Criteri di gestione degli endpoint

È importante ricordare che la gestione degli endpoint rappresenta solo una componente di una strategia di cybersecurity più ampia. Inoltre, le organizzazioni, per garantire un livello di protezione adeguato, devono adottare un approccio integrato che includa aspetti di network security, application security, container security e IoT security.

Ne consegue che la gestione degli endpoint non si limita al semplice supporto tecnico dei dispositivi, ma comprende l’implementazione di policy specifiche che regolano l’autenticazione dei device e l’accesso alla rete. Tra queste, le più rilevanti sono:

- BYOD – È fondamentale definire una policy chiara ed efficace che specifichi in che modo l’organizzazione può accedere ai dispositivi personali degli utenti e quali applicazioni o dati saranno soggetti a monitoraggio. Il team responsabile della gestione degli endpoint deve anche stabilire come applicare e far rispettare questa policy.

- Privileged Access Management (PAM) – La PAM si basa sul Principle of Least Privilege (POLP), limitando l’accesso ai privilegi amministrativi solo agli utenti strettamente necessari. Questo approccio riduce il rischio di attacchi basati sull’identità, impedisce l’accesso non autorizzato a reti e risorse critiche, e limita l’impatto di eventuali violazioni.

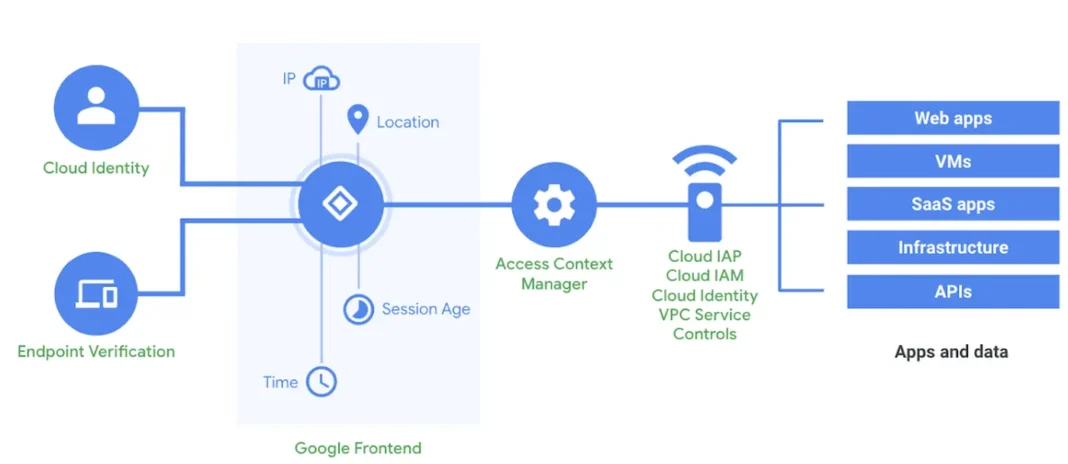

- Zero Trust – Si tratta di un modello di sicurezza che impone che ogni utente e dispositivo, sia interno sia esterno alla rete aziendale, venga costantemente autenticato, autorizzato e verificato in base alla postura di sicurezza e alla configurazione corrente prima di ottenere – o mantenere – l’accesso ad applicazioni e dati. “Never trust, always verify” è il principio cardine di questo framework.

Inoltre, nella maggior parte dei casi, le attività di supporto alla gestione dei dispositivi vengono eseguite tramite soluzioni MDM (Mobile Device Management), EMM (Enterprise Mobility Management) o UEM (Unified Endpoint Management) e includono quanto segue:

- Gestione degli aggiornamenti di sistema, software e applicazioni

- Patching delle vulnerabilità

- Invio di configurazioni, comandi e query agli endpoint

- Definizione delle configurazioni VPN e WiFi

- Gestione o modifica delle password

- Controllo dei dispositivi tramite accesso remoto

Componenti di sicurezza degli endpoint

In genere, una EPP include anche i seguenti componenti chiave:

- Classificazione basata sull’apprendimento automatico (machine learning – ML) per rilevare minacce zero-day quasi in tempo reale e prevenire la perdita e l’esfiltrazione di dati.

- Protezione anti-malware e antivirus avanzata per proteggere, rilevare e correggere il malware su più dispositivi endpoint e sistemi operativi.

- Sicurezza web proattiva per garantire una navigazione sicura sul web.

- Firewall integrato per bloccare gli attacchi di rete ostili.

- Gateway di posta elettronica per bloccare i tentativi di phishing e di ingegneria sociale rivolti ai dipendenti.

- Analisi forense delle minacce per consentire agli amministratori di isolare rapidamente le infezioni.

- Protezione dalle minacce interne per salvaguardare da azioni involontarie e dannose.

- Gestione centralizzata degli endpoint per migliorare la visibilità e semplificare le operazioni.

- Crittografia di endpoint, di e-mail e del disco per impedire l’esfiltrazione dei dati.

- Controllo delle applicazioni e delle modifiche per impedire agli utenti non autorizzati di apportare modifiche alle applicazioni esistenti o di installarne di nuove.

Conclusione

Il numero e la varietà di dispositivi connessi continuano a crescere e ogni punto di accesso alla rete rappresenta un potenziale vettore di attacco. Il vero rischio non è solo nelle minacce esterne, ma nella percezione errata di essere al sicuro: tutte le organizzazioni devono considerare che ci troviamo di fronte alla “imprevedibile certezza del rischio cyber” ovvero, prima o poi, i propri endpoint saranno oggetto di un attacco.

In questo scenario, la gestione degli endpoint assume un ruolo strategico, non solo per rafforzare la sicurezza, ma anche per ottimizzare la produttività.

Inoltre, le EPP offrono la possibilità di monitorare in modo centralizzato una vasta gamma di dispositivi eterogenei, mentre le funzionalità di patch management e distribuzione automatizzata degli aggiornamenti consentono di semplificare le operazioni IT su scala aziendale.

Ancora, un’efficace strategia di gestione degli endpoint deve mirare a ridurre le attività manuali e ridondanti, liberando risorse IT per attività a maggior valore aggiunto, oltre a consentire di mantenere il pieno controllo delle risorse, assicurare un inventario aggiornato, oltre a garantire la continuità operativa e manutenzione proattiva degli asset.

In definitiva, in un ambiente digitale sempre più distribuito e dinamico, la gestione avanzata degli endpoint non è più un’opzione, ma una necessità fondamentale per la resilienza e l’efficienza dell’organizzazione.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.