Gli attacchi ransomware si stanno evolvendo, crescendo più velocemente e più sofisticati che mai. Le organizzazioni devono, pertanto, adottare strategie di cybersecurity per mitigare il rischio e riprendersi più rapidamente da un attacco, come si evince dal recente report di Veeam.

Scenario

Da quanto si evince dal “2025 Ransomware Trends & Proactive Strategies” di Veeam, rispetto all’indagine del 2024, la percentuale di aziende colpite da almeno un attacco ransomware – con conseguente crittografia o esfiltrazione di dati – è leggermente diminuita, passando dal 75% al 69%. Tale diminuzione deriva probabilmente dal fatto che le organizzazioni continuano a migliorare le loro pratiche di preparazione e resilienza, nonché da una maggiore collaborazione tra i team IT e di sicurezza.

Rapporto Veeam – “2025 Ransomware Trends & Proactive Strategies”

Il rapporto – scaturito dalle interviste di più di 1.300 organizzazioni a livello mondiale – rivela sei tendenze chiave che modellano il panorama delle minacce ransomware nel 2025, oltre a fornire informazioni basate sui dati che possono aiutare le aziende a migliorare la resilienza.

Tendenza 1 – Le forze dell’ordine costringono gli attori delle minacce a adattarsi

Le autorità di diversi Paesi sono riuscite ad eleminare alcuni dei gruppi più grandi responsabili degli attacchi ransomware, tra cui LockBit, BackCat e Back Basta. Tuttavia, è aumentato il numero di gruppi più piccoli e dei cosiddetti “lupi solitari“ che propagano gli attacchi.

Inoltre, il report rivela che alcuni gruppi hanno anche spostato il loro obiettivo evitando le infrastrutture critiche per ridurre il controllo da parte delle forze dell’ordine e prendendo di mira le piccole e medie imprese (PMI) che spesso hanno difese informatiche più deboli.

Tendenza 2 – Crescono gli attacchi di esfiltrazione dei dati

I cyber criminali continuano a cambiare le loro tattiche. In particolare, mentre le tattiche di esfiltrazione vengono in genere utilizzate in combinazione con la crittografia dei dati, il numero di vittime di sola esfiltrazione che hanno pagato un riscatto è aumentato durante il quarto trimestre del 2024.

Il report evidenzia, altresì, come sia diminuito il tempo che intercorre tra la compromissione e il lancio dell’attacco, con molti attacchi che si verificano nel giro di poche ore. Inoltre, quando gli attori delle minacce ottengono l’accesso alle reti delle vittime, tendono a utilizzare tecniche di movimento laterale, alla ricerca di occasioni facili di esfiltrazione o un obiettivo specifico, per costringere le vittime a pagare il riscatto. Si tratta di strategie efficienti e ben collaudate che, spesso, si traducono in attacchi più rapidi che possono essere difficili da rilevare e da contenere.

Tendenza 3 – I pagamenti dei riscatti degli attacchi ransomware stanno diminuendo

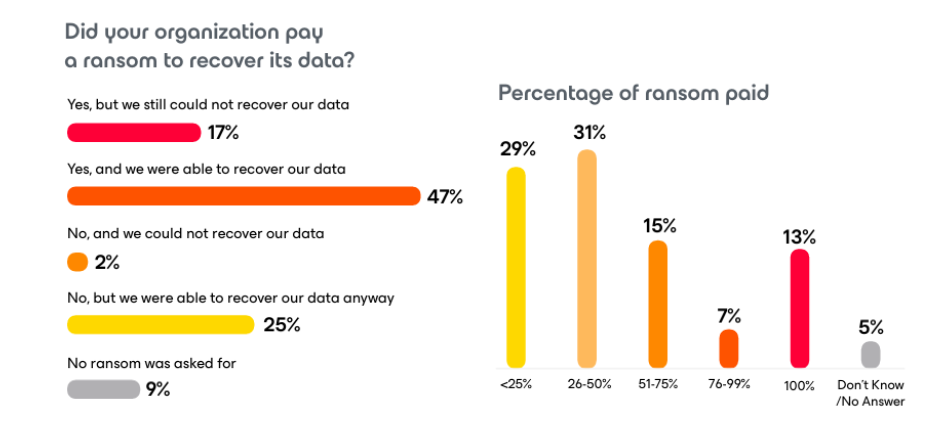

Il valore totale dei pagamenti ransomware è diminuito nel 2024 rispetto al 2023. Più di un terzo delle organizzazioni colpite da un attacco ransomware (36%) non ha pagato un riscatto e il 25% non ha pagato, ma è stato comunque in grado di recuperare i propri dati.

Inoltre, dal report si evince che, tra coloro che hanno pagato, l’82% ha pagato meno del riscatto iniziale e il 60% ha pagato meno della metà di tale somma.

Ancora, risulta che solo il 25% delle aziende, che si avvalgono del servizio di risposta agli incidenti Coveware by Veeam, ha pagato un riscatto. Di fatto, le organizzazioni che non si sono affidate ai servizi di risposta agli incidenti di Coveware by Veeam hanno mostrato una probabilità superiore del 156% di pagare un riscatto rispetto a quelle che lo hanno fatto. Ciò evidenzia come la collaborazione con esperti esterni nella gestione degli incidenti sia associata a un minor numero di pagamenti, importi di riscatto più contenuti e a migliori pratiche di resilienza complessiva.

Interessante notare, altresì, che le vittime sono sempre più riluttanti a pagare un riscatto perché non possono fidarsi degli aggressori per rilasciare i loro dati. Senza contare che le organizzazioni hanno anche migliorato in modo proattivo i propri piani di risposta agli incidenti, anche attraverso l’uso di backup immutabili.

Tendenza 4 – Conseguenze giuridiche scaturite dal pagamento del riscatto

Il report evidenzia che pagare un riscatto può comportare costi elevatissimi, non solo economici ma anche strategici, dato che incentiva gli aggressori ed evidenzia che l’organizzazione è vulnerabile e disposta a pagare. Non a caso, tra le realtà che hanno ceduto al ricatto, il 69% ha subito attacchi successivi.

È doveroso evidenziare che le organizzazioni che non investono nel rafforzamento delle proprie capacità di difesa e di risposta si ritrovano con meno opzioni disponibili al momento di un attacco. Inoltre, l’evoluzione delle normative, gli obblighi di segnalazione e l’azione coordinata delle autorità internazionali stanno contribuendo a una diminuzione complessiva dei pagamenti dei riscatti.

In particolare, l’International Counter Ransomware Initiative (CRI), avviata dal governo degli Stati Uniti nel 2021, riunisce 68 Paesi con l’obiettivo di interrompere l’ecosistema del ransomware e sviluppare politiche comuni. Inoltre, alcuni Paesi stanno andando oltre: il Regno Unito ha proposto una legge (gennaio 2025) per vietare il pagamento di riscatti da parte delle organizzazioni pubbliche, mentre lo stato della Florida e North Carolina hanno già adottato legislazioni simili.

Anche le autorità statunitensi scoraggiano fortemente il pagamento: l’FBI invita le organizzazioni a non pagare il riscatto e il Dipartimento del Tesoro segnala possibili sanzioni per chi effettua pagamenti verso entità sanzionate dall’Office of Foreign Asset Control (OFAC).

Pertanto, le organizzazioni globali devono valutare attentamente i rischi legali e di conformità legati ai pagamenti. Anche in Italia è in discussione una normativa per vietare il pagamento dei riscatti, confermando una tendenza internazionale verso la tolleranza zero nei confronti dei criminali informatici.

Tendenza 5 – Come la collaborazione contribuisce a rafforzare la resilienza

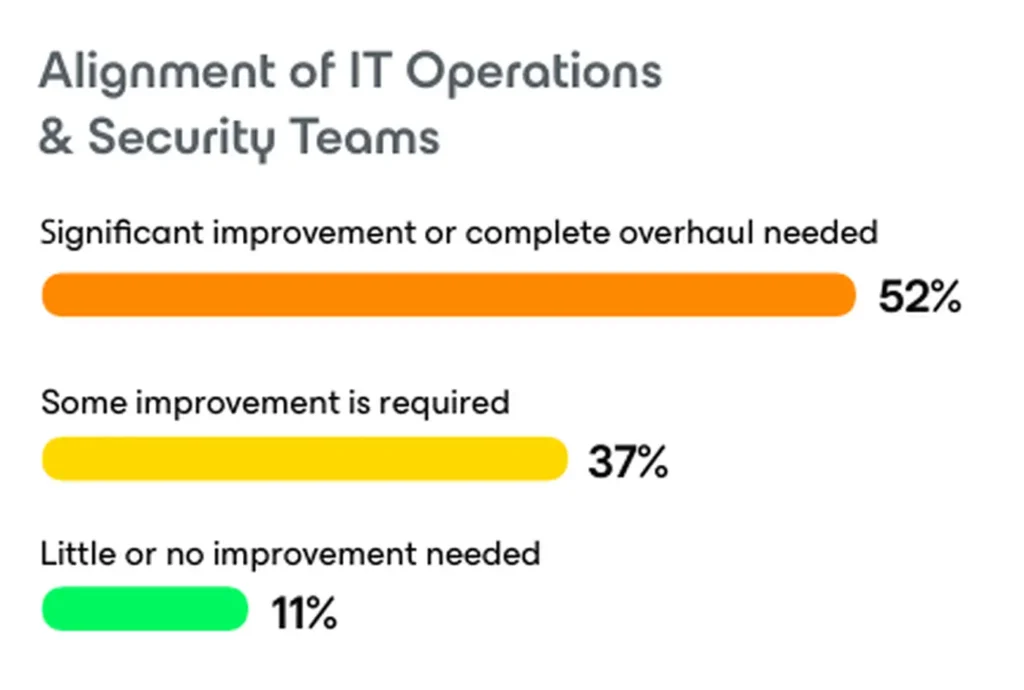

Una migliore collaborazione e comunicazione tra le funzioni IT e i team di sicurezza aiuta le organizzazioni ad aumentare la loro resilienza informatica. Tuttavia, il 52% degli intervistati ha affermato che è necessario un miglioramento significativo o una revisione completa per allineare i team; mentre solo l’11% ha affermato che sono necessari pochi miglioramenti o nessun miglioramento.

Inoltre, i Managed Security Service Provider (MSSP) stanno collaborando attivamente per aggregare intelligence sul ransomware e offrire servizi mirati a rafforzare le difese delle organizzazioni.

Ancora, la segnalazione tempestiva di attacchi ransomware e cyber alle forze dell’ordine, alle autorità di regolamentazione, nonché ai partner e ai circuiti di condivisione delle informazioni settoriali, contribuisce a potenziare le difese collettive contro le minacce informatiche.

Tale approccio coordinato e condiviso si sta rivelando fondamentale per anticipare le evoluzioni delle minacce, migliorare la risposta agli incidenti e ridurre la dipendenza dal pagamento dei riscatti.

Tendenza 6 – Più budget per la sicurezza e la ripresa, ma non basta

Sebbene le difese contro il ransomware stiano migliorando, molte organizzazioni non stanno adeguando i budget per la sicurezza e il ripristino per affrontare adeguatamente le minacce crescenti.

Il report rivela che, in media, le organizzazioni destinano il 31% del budget IT alla sicurezza e solo il 28% al ripristino, segnalando una possibile fragilità nella resilienza complessiva. I CIO e i CISO devono quindi trovare il giusto equilibrio nell’allocazione delle risorse, dato che investimenti insufficienti in una delle due aree possono compromettere sia la protezione sia la capacità di risposta. In particolare, sottovalutare il ripristino espone a rischi gravi, soprattutto se i cybercriminali prendono di mira i repository di backup.

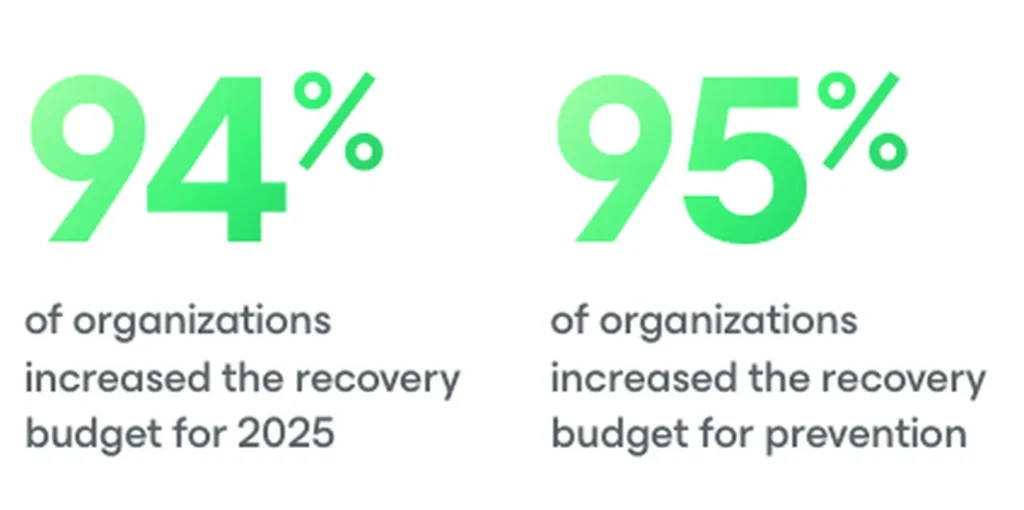

Tuttavia, ci sono segnali incoraggianti: il 94% delle organizzazioni ha aumentato il budget per la ripresa nel 2025, e il 95% ha incrementato quello per la prevenzione, a conferma di una maggiore attenzione verso la resilienza informatica.

Aspetti interessanti scaturiti dal report

Le organizzazioni, quando sono colpite da un attacco ransomware, devono agire immediatamente e in modo coordinato. Il tempo è un fattore critico: è essenziale valutare rapidamente l’entità della violazione, contenere la minaccia e attivare il piano di risposta agli incidenti in pochi minuti.

Dal report si evince che analizzare le caratteristiche comuni tra chi ha gestito con successo o meno un attacco ransomware fornisce preziose indicazioni per rafforzare le difese.

I risultati dell’indagine mostrano, altresì, che diverse carenze specifiche sono correlate a una bassa resilienza. Inoltre, le lezioni apprese dalle organizzazioni attaccate nell’ultimo anno rivelano modelli ricorrenti che possono essere sfruttati per migliorare la prevenzione e la capacità di recupero dal ransomware.

Ad esempio, la percezione di essere preparati prima di un attacco non corrisponde sempre alla realtà: il 69% delle vittime di ransomware ritiene di essere pronta, ma la fiducia crolla di oltre il 20% dopo l’attacco, evidenziando gravi lacune nella pianificazione.

Inoltre, il divario tra percezione e realtà è risultato più ampio in alcune figure: i CIO hanno registrato un calo del 30% nella fiducia post-attacco, contro il 15% dei CISO, suggerendo che quest’ultimi hanno una visione più realistica della postura di sicurezza della loro organizzazione.

È quindi fondamentale allineare tutta l’organizzazione in termini di resilienza cyber, misure di preparazione e procedure di risposta agli incidenti, oltre a considerare la formazione e le esercitazioni pratiche, coinvolgendo tutti gli stakeholder.

Interessante notare che, sebbene il 98% degli intervistati abbia dichiarato di avere una strategia ransomware, mentre meno della metà dispone di elementi tecnici essenziali, quali:

- Verifica e frequenza dei backup (63%)

- Copia dei backup garantita e pulita (37%)

- Infrastrutture alternative pronte (28%)

- Piani di contenimento o isolamento (32%)

- Catena di comando predefinita (21%)

Interessante notare che le organizzazioni che hanno ottenuto risultati migliori, in caso di attacco, sono quelle che avevano incluso tutti e cinque questi elementi tecnici nel loro piano di risposta.

Come il ripristino proattivo del backup migliora la resilienza

Un ripristino sicuro dei backup è fondamentale, ma spesso si rivela più complesso del previsto.

Di fatto dal report si evince che l’89% delle organizzazioni ha visto i propri repository di backup presi di mira dagli attaccanti, con una media del 34% dei backup modificati o cancellati.

Solo meno del 10% è riuscito a ripristinare oltre il 90% dei server nei tempi previsti, mentre appena il 51% ha recuperato la maggioranza dei server.

È doveroso ricordare che la pianificazione del ripristino deve prevedere più fasi, quali: contenere o eliminare la minaccia; ripristinare l’accesso in sicurezza; recuperare i dati in un ambiente sicuro.

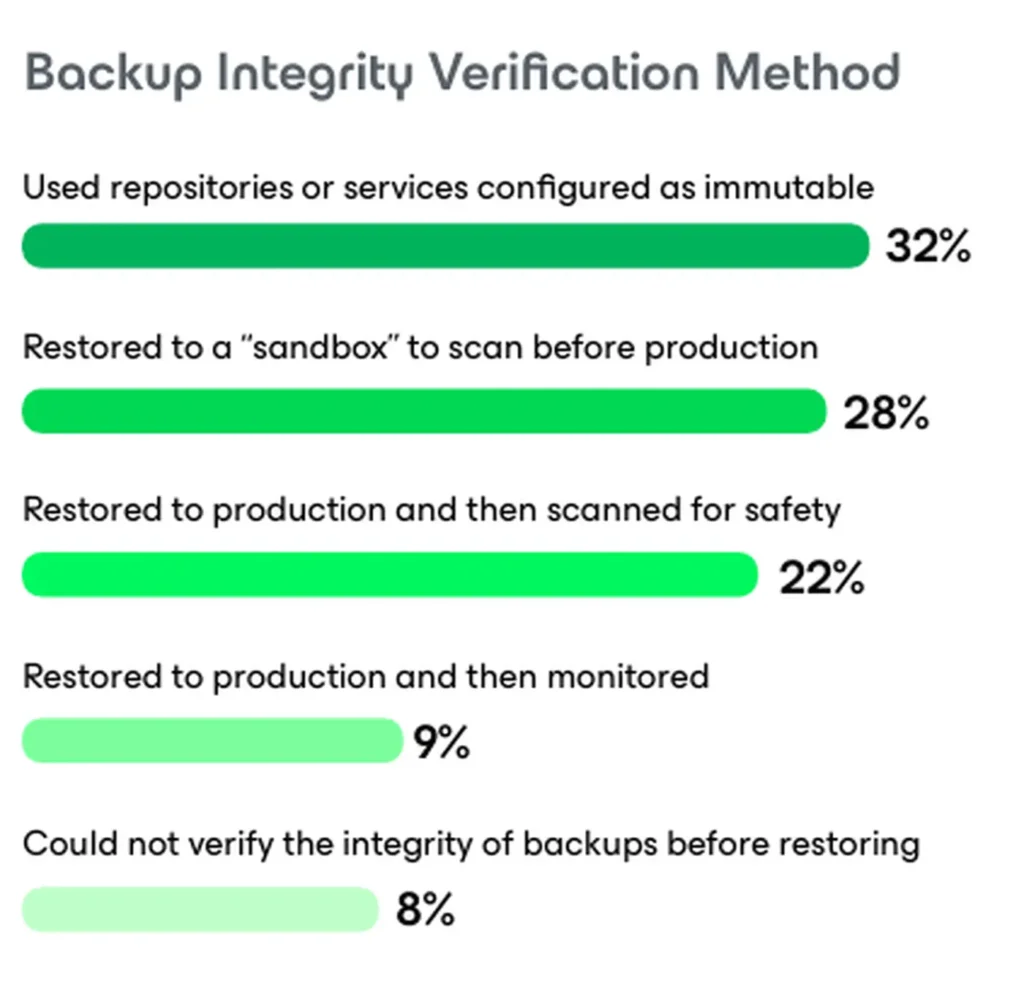

Dal report si evince che i backup sicuri sono ancora poco sfruttati, ovvero:

- Solo il 32% usa repository immutabili

- Solo il 28% ripristina in un ambiente isolato (sandbox) e verifica l’integrità

- Il 39% ripristina direttamente in produzione,

- e l’8% non verifica l’integrità dei backup prima del ripristino

Pertanto, si consiglia di verificare che i dati e i backup non contengano malware, prima di rientrare in produzione. In caso contrario, il rischio è alto: re-infezioni rapide, movimenti laterali, meccanismi di persistenza, attivazioni ritardate, interruzioni prolungate, violazioni di conformità e altri gravi impatti sul business.

L’importanza delle persone nella gestione del ransomware

Un dato interessante che scaturisce dal report è che solo il 26% delle organizzazioni intervistate dispone di una procedura predefinita per decidere rapidamente se pagare un riscatto, basandosi sull’impatto potenziale. Inoltre, risulta che in molte organizzazioni non esistono protocolli per informare tempestivamente le forze dell’ordine, un passaggio che può essere cruciale per favorire il recupero e la conformità normativa.

Oltre un terzo delle organizzazioni ha scelto di comunicare direttamente con i cybercriminali tramite personale interno, mentre risulta che le altre organizzazioni si siano affidate a specialisti esterni in incident response e negoziazione dei riscatti in grado di agire sulla base di una conoscenza approfondita del comportamento degli attaccanti, contribuendo così a ottenere esiti più favorevoli.

Infine, solo il 30% delle organizzazioni risulta avere una procedura di “catena di comando” definita per gestire gli attacchi. Tale procedura è essenziale per garantire approvazioni rapide e ben autorizzate, incluse quelle relative alle interazioni con i criminali o decisioni di pagamento.

In sintesi, un attacco ransomware è sempre un’emergenza, indipendentemente dal momento in cui si verifica, per questo è vitale disporre di un piano d’azione chiaro e tempestivo per affrontarlo in modo efficace.

Conclusioni

Il report di Veeam dimostra che le organizzazioni più resilienti non reagiscono solo dopo un attacco, ma: integrano la resilienza informatica nelle attività quotidiane; adottano strategie proattive; investono in formazione continua dei dipendenti per ridurre i rischi legati a tecniche come il phishing; rafforzano le politiche di aggiornamento del software per limitare le vulnerabilità.

Inoltre, le organizzazioni di maggior successo sono quelle che: modernizzano le soluzioni di backup e ripristino; adottano il cloud o si affidano a servizi gestiti; introducono elementi di ripristino più robusti e tempestivi. Ovvero, tutte misure particolarmente efficaci nel contrastare i vettori di accesso iniziale più comuni quali: la compromissione dell’accesso remoto, le vulnerabilità del software e, il phishing.

Infine, una difesa efficace contro il ransomware non può essere improvvisata al momento dell’attacco: deve diventare una componente strutturale e costante della strategia operativa IT. Solo così è possibile garantire una resilienza solida e sostenibile nel tempo.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.