Il settore marittimo dimostra ancora un insufficiente maturità i termini di cybersecurity per gestire il processo di digitalizzazione ed innovazione in atto che comporta la connettività globale tra le navi e le strutture portuali. Ne consegue che i rischi cyber non sono mai stati così significativi, richiedendo difese solide, intelligence proattiva e competenze adeguate a garantire la cyber resilienza e la continuità del business.

I criminali informatici stanno sfruttando tecnologie avanzate, quali l’intelligenza artificiale (IA) e i modelli linguistici di grandi dimensioni (LLM), per condurre attacchi più adattivi e precisi. Tali nuove modalità di attacco consentono la creazione di sofisticati exploit zero-day e campagne di phishing che eludono i metodi di rilevamento tradizionali.

Purtroppo, il ransomware rimane una minaccia dominante, ma si sta evolvendo in attacchi più mirati volti a paralizzare i sistemi critici nelle navi e nei porti. Anche gli attacchi alla catena di approvvigionamento sono causa di una preoccupazione significativa, poiché le operazioni marittime interconnesse presentano molteplici punti di vulnerabilità.

Inoltre, a fronte delle tensioni geopolitiche, stanno aumentando gli attacchi cyber Nation-State che prendono di mira le infrastrutture marittime e che mirano all’interruzione del commercio globale, alla destabilizzazione delle economie o all’affermazione del dominio in regioni contese come il Mar Cinese Meridionale e l’Artico. Si prevede che le tattiche di guerra ibrida, in cui le campagne informatiche precedono o accompagnano gli scontri fisici, aumenteranno, comportando rischi complessi da gestire da parte degli stakeholder marittimi.

Vulnerabilità della tecnologia operativa (OT) e dei dispositivi automatizzati

I sistemi OT, che governano le funzioni essenziali di bordo – quali la navigazione, la propulsione e la movimentazione delle merci – rimangono un obiettivo importante per gli aggressori. Molti di questi sistemi si basano su software obsoleti e mancano di moderne misure di sicurezza, il che li rende altamente suscettibili alle violazioni. Per di più, la crescente interconnettività dei sistemi IT e OT introduce rischi a cascata, in cui una singola violazione può interrompere sia gli ambienti operativi sia quelli digitali. Inoltre, gli attacchi diretti ai sistemi OT potrebbero causare l’immobilizzazione dell’imbarcazione, guasti alla navigazione o incidenti di sicurezza, rendendo la sicurezza di questi sistemi una priorità assoluta.

Inoltre, l’adozione di navi autonome e di operazioni portuali automatizzate introduce nuove vulnerabilità. I cyber criminali possono sfruttare software non protetti, sistemi di comunicazione o droni autonomi per interrompere le operazioni o ottenere il controllo dei sistemi critici. Ne consegue che la sicurezza di queste tecnologie emergenti è essenziale per mantenere la sicurezza e l’efficienza delle operazioni marittime digitalizzate.

Focus sulle crescenti minacce alla sicurezza informatica dei sistemi digitali delle navi

Il 2024 ha segnato un periodo di intensificazione degli attacchi informatici nel settore marittimo.

Durante la seconda metà del 2024, la rete SOC globale di Marlink ha monitorato 1.998 navi, documentando:

- 9 miliardi di eventi di sicurezza

- 39 miliardi di eventi firewall

- 718.000 avvisi

- 10.700 incidenti malware

L’e-mail si è confermata uno dei principali vettori di attacco, con schemi di phishing, allegati contenenti malware e link fuorvianti.

Una tendenza significativa è l’aumento dell’uso dell’intelligenza artificiale generativa (IAGen) da parte dei criminali informatici, e l’impiego di LLM per:

- accelerare la creazione di malware

- automatizzare il phishing

- migliorare l’ingegneria sociale

Ciò ha portato a un aumento degli attacchi informatici assistiti da AI, con script dannosi ed exploit mirati a vulnerabilità note (CVE – Common Vulnerabilities and Exposures).

I dati del rapporto di Marlink sottolineano la necessità di un’applicazione più solida delle politiche software, di un migliore controllo degli endpoint e di una maggiore consapevolezza degli utenti a bordo delle navi, considerando che si prevede che il panorama della sicurezza informatica diventerà sempre più complesso e impegnativo, aumentando la necessità di misure di sicurezza avanzate e migliori pratiche di igiene informatica.

Inoltre, per il 2025, il rapporto prevede che gli attacchi informatici basati sull’IA, insieme agli attacchi ransomware, continueranno a crescere a fronte dello sfruttamento delle vulnerabilità all’interno della catena di approvvigionamento, consentendo ai cyber criminali di infiltrarsi nelle reti e di interrompere le operazioni.

È inoltre probabile che i cyber criminali sfruttino anche le vulnerabilità all’interno dell’infrastruttura 5G per eseguire attacchi DDoS (Distributed Denial of Service) su larga scala e prendere sempre più di mira l’infrastruttura Internet of Things (IoT) e OT (Operational Technology).

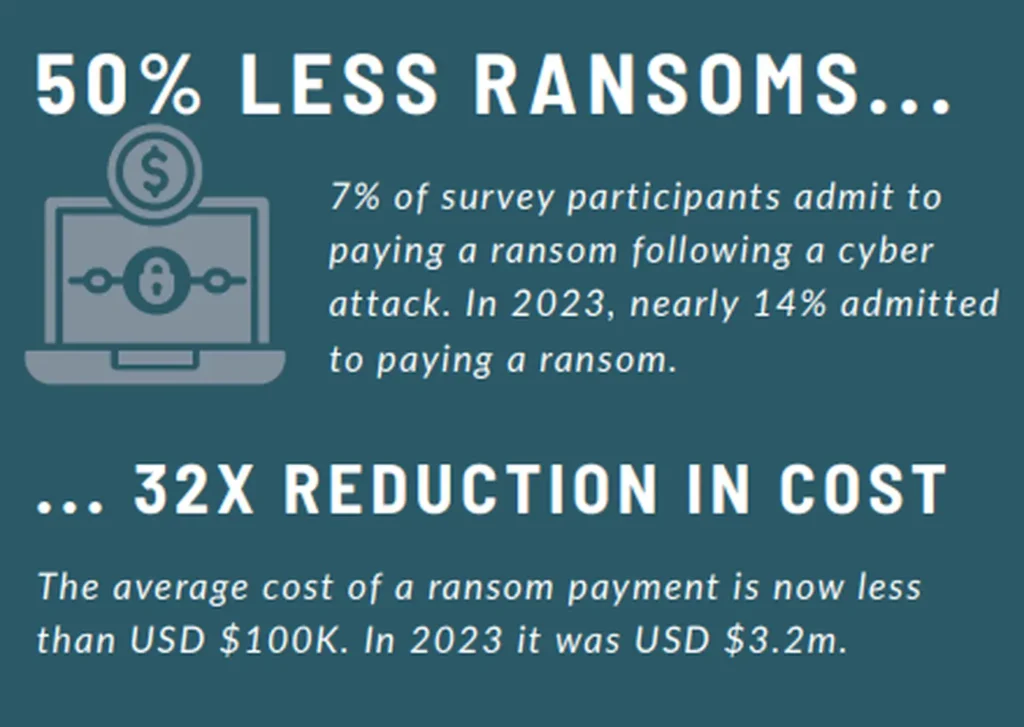

Inoltre, l’ultimo report pubblicato dalla società di soluzioni IT per il settore marittimo CyberOwl, 7% dei 150 stakeholder intervistati nel 2024 ha ammesso di aver pagato un riscatto a seguito di un attacco informatico. Tuttavia, dato che le richieste di riscatto elevate vengono respinte, il costo medio del riscatto pagato è ora di 100.000 dollari (contro i 3,2 milioni di dollari del 2023). Ancora, il 93% degli intervistati ha dichiarato di sentirsi impreparato ad affrontare le attuali sfide di sicurezza informatica, mentre il 70% ritiene che la formazione potrebbe essere migliorata con esercitazioni e simulazioni.

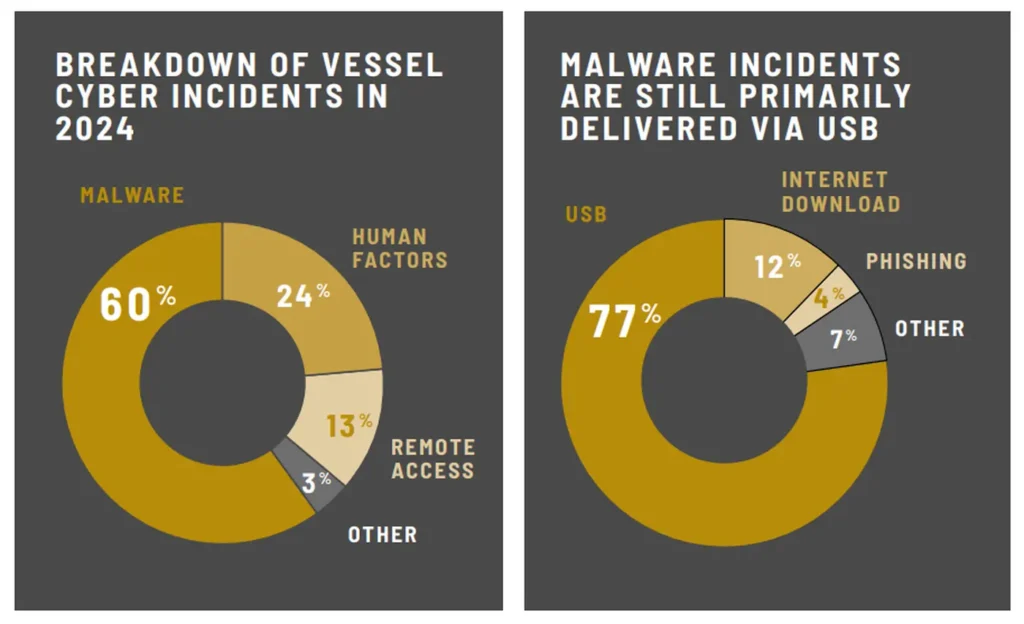

Secondo l’analisi di CyberOwl, il 60% degli incidenti è causato da malware che si diffonde nei sistemi della nave ed il 77% di questi casi di malware è stato diffuso tramite USB e supporti rimovibili, quali i computer portatili degli ingegneri.

Il report di CyberOwl rivela che, per le cause d’attacco, il fattore umano (24%) si posiziona al secondo posto, seguito da accessi da remoto (13%) e altre cause (3%).

Inoltre, alcuni intervistati hanno evidenziato come la mancanza di armonizzazione tra normative, linee guida e standard per la sicurezza informatica marittima sta penalizzando gli operatori del settore. Ovvero, ogni anno si aggiungono nuovi requisiti, ma non sono allineati nei dettagli, convertendosi in un vero incubo per il settore, oltre a creare un modello insostenibile per il futuro.

Panorama normativo – vediamo a che punto siamo

L’International Maritime Organization (IMO) e altri organismi di regolamentazione stanno inasprendo i requisiti di sicurezza informatica per affrontare il crescente panorama delle minacce. Tuttavia, la conformità, come evidenziato pocanzi, rimane una sfida per molti operatori, in particolare per le entità più piccole con risorse limitate. Di seguito le principali normative di cybersecurity per il settore marittimo a diverse latitudini.

Livello Globale

STANDARD IMO – Per garantire che le navi e le loro operazioni siano protette dalle minacce informatiche l’IMO (International Maritime Organization) ha stabilito una serie di linee guida e regolamenti completi a livello globale. Vediamo di seguito di che si tratta.

RISOLUZIONE IMO MSC.428 (98) – È stata adottata nel 2017 ed è considerata il pilastro normativo della cibersicurezza marittima. Essa stabilisce che i rischi informatici devono essere gestiti all’interno del Sistema di Gestione della Sicurezza (SMS) delle navi, riconoscendo che la cibersicurezza è parte integrante della sicurezza della navigazione.

La normativa si applica a tutte le imbarcazioni soggette alla Convenzione SOLAS (Safety Of Life At Sea), tra cui navi passeggeri, cargo superiori a 500 GT e unità mobili di perforazione offshore in viaggi internazionali.

Gli obiettivi principali della risoluzione sono:

- Identificare i rischi nei sistemi IT (comunicazioni, navigazione, amministrazione);

- Proteggere i sistemi OT, come ECDIS (Electronic Chart Display and Information Systems), propulsione e movimentazione merci;

- Garantire la continuità operativa, minimizzando gli impatti di possibili incidenti informatici.

La non conformità può comportare fermi nave durante le ispezioni, sanzioni economiche, danni reputazionali e persino l’esclusione da contratti commerciali, in un contesto in cui i noleggiatori richiedono sempre più flotte sicure dal punto di vista cyber.

INTERNATIONAL SAFETY MANAGEMENT (ISM) CODE – Essostabilisce un quadro globale per la gestione sicura delle navi e la prevenzione dell’inquinamento. Con l’evoluzione delle minacce digitali, la gestione del rischio informatico è diventata parte integrante del codice, obbligando gli armatori a considerare la sicurezza cyber come un elemento chiave della gestione della sicurezza, al pari dei rischi fisici come incendi o allagamenti.

Il codice si applica a tutte le aziende e navi soggette al Codice ISM, comprese quelle coinvolte nella gestione di navi SOLAS (proprietari, operatori e gestori). Il requisito essenziale prevede che la gestione del rischio informatico sia integrata nei SMS, assicurando una risposta efficace anche alle minacce digitali.

Gli obiettivi principali sono:

- Valutazione del rischio: analisi periodica delle vulnerabilità informatiche e del loro impatto sulle operazioni di bordo;

- Gestione delle emergenze: definizione di piani di risposta agli incidenti cyber, con procedure per il ripristino dei sistemi e dei dati critici;

- Attuazione sistematica: integrazione del rischio informatico nelle operazioni quotidiane, evitando di trattarlo come un tema isolato.

Le conseguenze della non conformità includono multe, detenzione o sospensione delle operazioni per violazione delle normative IMO, oltre a una maggiore esposizione agli attacchi informatici, con effetti negativi sulla sicurezza e sull’efficienza operativa.

LINEE GUIDA BALTIC AND INTERNATIONAL MARITIME COUNCIL (BMCO) sulla sicurezza informatica a bordo delle navi – Sono statesviluppate in collaborazione con le principali associazioni di settore, offrono raccomandazioni pratiche per aiutare le compagnie di navigazione a gestire e mitigare i rischi informatici. Sono coerenti con la risoluzione IMO MSC.428 (98) e forniscono un quadro strutturato e operativo per integrare la sicurezza informatica nelle attività quotidiane di bordo e a terra.

Sono rivolte a tutti gli armatori, operatori ed equipaggi coinvolti nella gestione della sicurezza e nelle operazioni delle navi, in particolare a coloro che implementano le normative IMO sulla cyber security.

Le aree chiave di intervento includono:

- Identificazione delle minacce: riconoscere i pericoli specifici per i sistemi IT e OT (es. phishing, malware, ransomware, accessi non autorizzati).

- Valutazione delle vulnerabilità: analizzare i sistemi di bordo e a terra per individuare punti deboli, come software obsoleto o formazione carente dell’equipaggio.

- Misure di protezione e rilevamento: attuare firewall, antivirus, strumenti di monitoraggio e controlli rigorosi degli accessi ai sistemi critici.

- Piani di emergenza: prepararsi a scenari come inattività dei sistemi o violazioni di dati, con procedure chiare di ripristino e comunicazione.

- Ripristino dei sistemi: mantenere backup sicuri e attivare team di risposta agli incidenti per un rapido recupero dei servizi essenziali.

Tali linee guida, sono considerate il riferimento principale per la sicurezza informatica nel settore marittimo, grazie alla loro praticità, completezza e adattabilità a navi di ogni tipo.

Le conseguenze della non conformità includono un aumento del rischio di attacchi informatici e possibili sanzioni normative per il mancato rispetto della risoluzione MSC.428 (98).

Unione Europea

DIRETTIVA NIS2 – La direttiva NIS2 rappresenta il principale quadro normativo sulla sicurezza informatica. Essa sostituisce la precedente direttiva NIS, ampliandone l’ambito e classificando anche gli operatori marittimi come “soggetti essenziali”. L’obiettivo è rafforzare la resilienza delle infrastrutture critiche, come porti, compagnie di navigazione e fornitori di servizi marittimi, contro minacce cyber sempre più sofisticate. I requisiti chiave della direttiva includono:

- Misure di gestione del rischio – Gli operatori del settore devono implementare sistemi robusti di protezione, rilevamento, risposta e ripristino, sia per l’ambiente IT che OT.

- Segnalazione degli incident –Gli incidenti significativi devono essere comunicati entro 24 ore alle autorità competenti, con relazioni dettagliate entro 72 ore.

- Sicurezza della catena di approvvigionamento – È richiesto un controllo rigoroso dei fornitori e partner esterni, applicando criteri di sicurezza informatica per ridurre il rischio di vulnerabilità introdotte da terzi.

Le sanzioni per la non conformità sono severe:

- Multe fino a 10 milioni di euro o al 2% del fatturato globale, a seconda dell’importo maggiore;

- Restrizioni operative, come l’esclusione da impianti portuali UE o la risoluzione di contratti con soggetti non conformi.

Consigli pratici per gli armatori:

- Valutare periodicamente i rischi dei sistemi IT/OT, in particolare quelli collegati a strutture UE;

- Rafforzare i protocolli di risposta agli incidenti, per garantire il rispetto delle tempistiche di notifica previste;

- Collaborare attivamente con le Autorità Portuali, allineando le misure di sicurezza ai requisiti locali;

- Applicare controlli rigorosi anche a fornitori e appaltatori, per minimizzare i rischi legati alla catena di fornitura.

La conformità a NIS2 non è solo un obbligo normativo, ma un elemento strategico per la sicurezza operativa e commerciale nel settore marittimo europeo.

EUROPEAN MARITIME SAFETY AGENCY (EMSA) CYBERSECURITY GUIDELINES – Le guidelines sono state pubblicate nel 2023 e suggeriscono un’integrazione strutturale della cybersecurity nei processi di sicurezza marittima EU. Pur non avendo valore giuridico vincolante, indicano chiaramente

una serie di misure minime per proteggere i sistemi critici di bordo che devono essere proporzionate al livello di rischio emerso dalla SSA (Ship Security Assessment). E, precisamente:

1. Segmentazione delle reti

- Separare i sistemi OT (es. controllo motore, gestione carico) dalle reti IT di bordo.

- Implementare firewall tra le reti e regole di comunicazione rigorose.

2. Controllo accessi e privilegi

- Limitare gli accessi fisici e logici ai soli utenti autorizzati.

- Uso di autenticazione a più fattori dove possibile.

- Log delle attività per attività sensibili.

3. Aggiornamenti e patch

- Prevedere un processo documentato di aggiornamento software e firmware.

- Verifica regolare delle vulnerabilità note (es. CVE).

4. Backup e recovery

- Backup automatici, regolari e offline di sistemi critici.

- Piano di ripristino testato in caso di incidente informatico.

5. Monitoraggio e allerta

- Logging continuo delle attività.

- Sistemi di rilevamento anomalie (IDS/IPS) ove applicabili.

- Formazione dell’equipaggio su comportamenti sospetti.

6. Gestione dei fornitori

- Richiesta di standard minimi di sicurezza ai fornitori (es. dispositivi smart o software di bordo).

- Controlli sugli accessi da remoto da parte dei vendor.

Il documento EMSA include un’utile checklist rivolta sia a ispettori di bandiera, siaad audit interni alle compagnie. Essa si articola in domande/verifiche quali, ad esempio:

- La SSA considera rischi legati a sistemi di navigazione e controllo carico?

- Esistono riferimenti puntuali al sistema SMS per i protocolli cyber?

- È stato nominato un responsabile cyber (interno o esterno)?

- Le misure di accesso remoto sono tracciate e documentate?

- Viene effettuato regolarmente un aggiornamento software?

- Esistono piani di risposta agli incidenti informatici?

Ovvero, le linee guida di EMSA mirano ad integrare la sicurezza cyber nei processi esistenti, evitando duplicazioni, oltre a garantire che ogni nave sia cyber resiliente, con piani reali, ruoli definiti e controlli verificabili.

Conclusione

Il settore marittimo continuerà ad affrontare una vasta gamma di minacce alla sicurezza informatica. Pertanto, si consiglia agli operatori del settore di adottare misure proattive in grado di ridurre il rischio di attacchi, proteggere risorse e dati, e garantire la sicurezza dell’equipaggio, delle navi e delle operazioni. Inoltre, è fondamentale garantire una formazione strutturata e continua del personale in materia di cybersecurity, con esercitazioni periodiche per allenare il muscolo della cyber resilience, dimostrando di prendere sul serio la sicurezza informatica, oltre che considerarla una priorità assoluta.

Pertanto, nel 2025, l’ecosistema marittimo – considerando che il futuro del commercio globale dipende da esso – dovrà adottare una strategia di cybersecurity non solo protettiva, ma anche reattiva e proattiva, per far fronte alle sfide crescenti, garantendo la propria cyber resilience fondata su principi di risk management, di business continuity e cybersecurity per dimostrare la propria conformità normativa.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.