L’aumento degli attacchi alla supply chain dei nostri ecosistemi evidenzia l’urgenza di strategie efficaci per gestire il cyber risk e garantire l’evoluzione delle operazioni IT, in conformità con le normative vigenti.

Le aziende hanno sempre più la necessità di gestire i rischi cyber associati a fornitori e a partner per dimostrare di essere conformi alle nuove direttive e ai regolamenti (quali NIS2 e DORA), considerando che, nell’attuale contesto aziendale interconnesso, la scarsa sicurezza di un partner può rapidamente trasformarsi in una responsabilità per l’organizzazione.

Gestione del rischio cyber della supply chain

La gestione del rischio informatico della supply chain è il processo di identificazione, di valutazione e di mitigazione dei rischi per la cybersecurity associati alla supply chain di un’organizzazione. Di fatto, le supply chain sono oggetto di molteplici vettori di attacco, che vanno dagli strumenti di approvvigionamento ai fornitori, agli sviluppatori e ai servizi di terze parti.

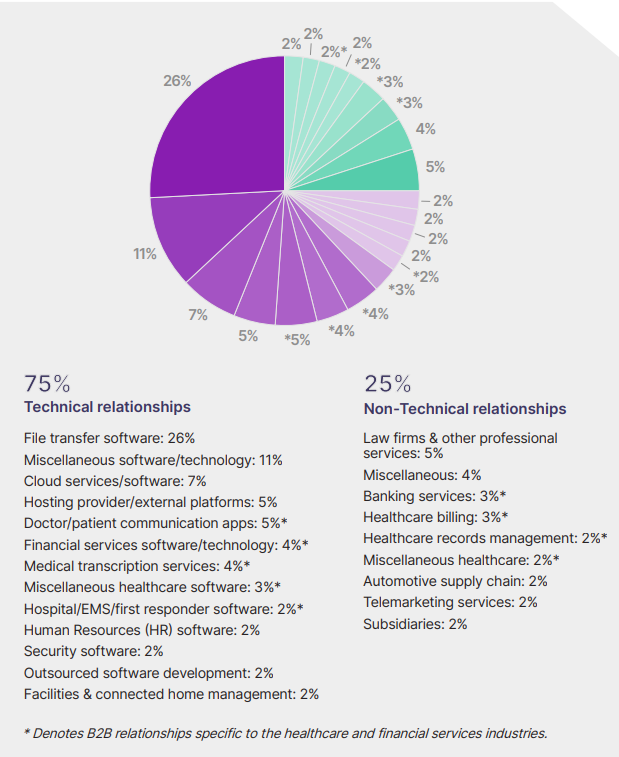

Secondo un recente studio di Security Scorecard (i.e. il leader globale nelle valutazioni, nella risposta e nella resilienza della sicurezza informatica) dal titolo “Global Third Party Cyber security breaches”, almeno il 29% di tutte le violazioni è attribuibile a un vettore di attacco di terze parti. Di queste, il 75% ha coinvolto software o altri prodotti e servizi tecnologici, mentre il restante 25% deriva da prodotti o servizi non tecnici.

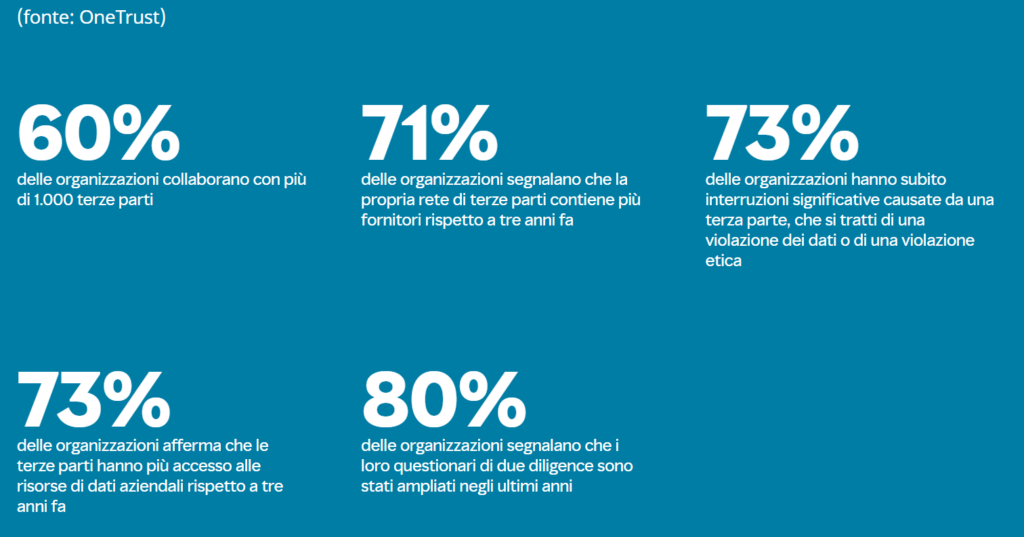

Inoltre, gli attacchi che sono in costante aumento evidenziano quanto sia fondamentale per le aziende comprendere, misurare e gestire i rischi informatici di terze parti, soprattutto considerando lo scenario attuale riportato nella figura seguente.

Come ridurre le perdite dovute ai rischi informatici di terze parti?

Le organizzazioni dovrebbero implementare le migliori pratiche di igiene informatica generalmente accettate, come anche richiesto dai requisiti della direttiva NIS2 e dal regolamento DORA, soprattutto se rientrano nel perimetro di tali normative.

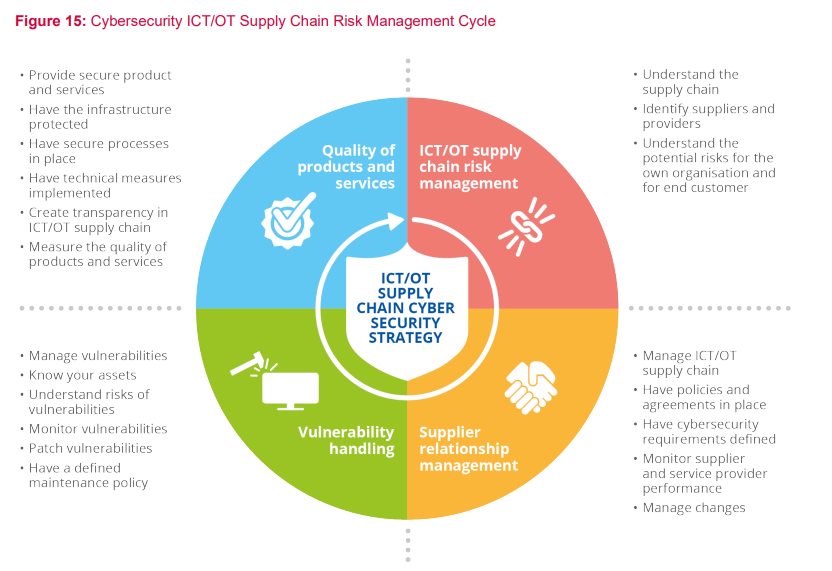

ENISA (Agenzia Europea per la cybersecurity), nel documento “2023 Good Practices for Supply Chain Cybersecurity”, sottolinea l’importanza di un approccio strutturato in cinque fasi, applicabile a clienti e fornitori, considerando gli aspetti ITC/OT della supply chain, ovvero:

- Approccio aziendale strategico

- Gestione del rischio della supply chain

- Gestione dei rapporti con i fornitori

- Gestione delle vulnerabilità

- Qualità dei prodotti e pratiche dei fornitori

Nella figura seguente viene fornita una sintesi degli aspetti principali di ogni fase e si rimanda al documento di ENISA per maggiori dettagli (ENISA – Good practices for supply chain cybersecurity)

È doveroso evidenziare che, l’organizzazione dovrebbe prendere in considerazione, altresì, l’adozione delle seguenti azioni per ridurre la probabilità e l’impatto di una perdita derivante da un attacco informatico di terze parti. E precisamente:

- Determinare quali fornitori di prodotti e di servizi critici fanno parte del proprio ecosistema di fornitori, estendendo l’analisi — ove possibile —anche ai fornitori utilizzati da questi ultimi, i cosiddetti fornitori di “quarta parte”. L’obiettivo è ottenere una mappatura completa della catena di fornitura, inclusi gli attori indiretti che possono influenzare la continuità operativa e la postura di sicurezza complessiva.

- Utilizzare la quantificazione del rischio per definire e quantificare il rischio di terze parti. Ciò consente all’organizzazione di determinare il potenziale impatto di un attacco contro una terza parte della supply chain e di allineare gli stakeholder chiave su come gestire il rischio.

- Creare e gestire un piano di risposta agli incidenti ben prima che si verifichi un incidente. È inoltre importante testare il piano in diversi scenari. Le esercitazioni pratiche dovrebbero coinvolgere i principali stakeholder dell’organizzazione (non solo quelli addetti alla sicurezza informatica e all’IT) per testare l’efficacia complessiva del piano.

- Prevedere clausole contrattuali per i fornitori in termini di cybersecurity, gestione degli incidenti, continuità operativa, oltre a definire clausole di uscita.

- Valutare le attuali polizze assicurative contro i rischi informatici per comprendere le implicazioni sulla copertura di un attacco contro una terza parte nella supply chain dell’organizzazione, oltre a verificare che le terze party dispongano di un’adeguata assicurazione informatica.

- Revisioni periodiche e analisi dei gap aiutano a bilanciare la conformità con le esigenze di performance e di gestione del rischio cyber.

Di fatto, l’obiettivo non è più solo la difesa, ma anche garantire la continuità sotto attacco. Ovvero si tratta di:

- Progettare la resilienza fin dall’inizio – I principi di Zero Trust non possono più fermarsi ai confini dell’azienda. Le organizzazioni più evolute li estendono all’intero ecosistema dei fornitori, attraverso limitazione degli accessi, segmentazione della rete e verifica continua della fiducia.

- Sfruttare l’IA contro la velocità e sofisticatezza delle minacce – I cyber criminali usano già l’IA per identificare e sfruttare le vulnerabilità. Pertanto, è necessario adottare piattaforme che utilizzano l’IA capaci di automatizzare rilevamento, analisi e risposta prima che le minacce si intensifichino.

- Visibilità su ecosistemi complessi – Le soluzioni basate su piattaforme offrono un’intelligence unificata e una visione integrata e operativa del rischio.

- Integrare la sicurezza nelle decisioni di acquisto – La cybersecurity deve diventare una funzione strategica per gli acquisti. Ciò significa valutare l’igiene informatica dei fornitori, applicare standard misurabili e rafforzare la due diligence nei processi di M&A e di espansione globale.

- Collaborazione transfrontaliera contro le minacce globali – La sicurezza non è più una questione locale e deve favorire la condivisione di intelligence, la risposta congiunta agli incidenti.

Conclusioni

La resilienza non è responsabilità esclusiva della funzione IT. Essa deve essere guidata da tutto il top management e dal Consiglio di amministrazione che, come previsto dalla NIS2, sono “accountable” per il rischio cyber. Inoltre, la cybersecurity è sempre più uno sport di squadra e la protezione delle supply chain globali richiede un allineamento totale, dagli acquisti fino al board.

I conflitti geopolitici possono evolvere, ma le minacce alle supply chain resteranno. Le organizzazioni più resilienti non si limiteranno a adattare le reti ma ristruttureranno le loro priorità, partendo dal presupposto che, per la supply chain, la cyber resilience èun imperativo strategico

Concludendo, la cyber resilience si traduce nella capacità dicontinuare a operare, servire e crescere, anche in un contesto di imprevedibile certezza del rischio cyber, scaturita anche da perma-crisi geopolitiche ed economiche.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.