Il 6G promette connettività avanzata e prestazioni senza precedenti, in grado di trasformare profondamente interi ecosistemi. Tuttavia, accanto alle nuove opportunità, emergono sfide inedite per la cybersecurity, che impongono una valutazione accurata dei rischi e l’adozione di strategie di protezione all’altezza della complessità tecnologica.

Caratteristiche principali del 6G

Il 6G si basa sulle fondamenta gettate dal 5G, introducendo miglioramenti che determinano progressi significativi nella connettività. Le caratteristiche principali del 6G includono:

- Velocità elevatissime – La velocità di trasmissione dati è prevista fino a 1 Tbps (i.e. terabit al secondo), consentendo trasferimenti di dati rapidi e comunicazioni in tempo reale.

- Latenza ultra-bassa – Una latenza pari a 1 millisecondo che consente risposte istantanee essenziali per applicazioni quali veicoli autonomi e interventi chirurgici a distanza.

- Connettività migliorata – Una capacità di connettere fino a 1 milione di dispositivi per chilometro quadrato, aumentando significativamente il numero di dispositivi IoT in grado di funzionare simultaneamente.

- Gestione intelligente della rete – L’utilizzo dell’intelligenza artificiale che ottimizza la dinamica della rete, migliorando efficienza e prestazioni.

Potenziali applicazioni del 6G

La natura trasformativa della tecnologia 6G porterà a nuove innovative applicazioni in molteplici settori, quali:

- Città intelligenti – Infrastrutture migliorate, gestione del traffico ed efficienza energetica attraverso dispositivi interconnessi.

- Assistenza sanitaria – Monitoraggio remoto, telemedicina e procedure chirurgiche abilitate dalla trasmissione di dati in tempo reale.

- Trasporti – Veicoli autonomi che comunicano in modo fluido con i sistemi del traffico e con altri veicoli.

- Industria 4.0 – Processi di produzione avanzati con dispositivi IoT che comunicano per garantire efficienza e manutenzione predittiva.

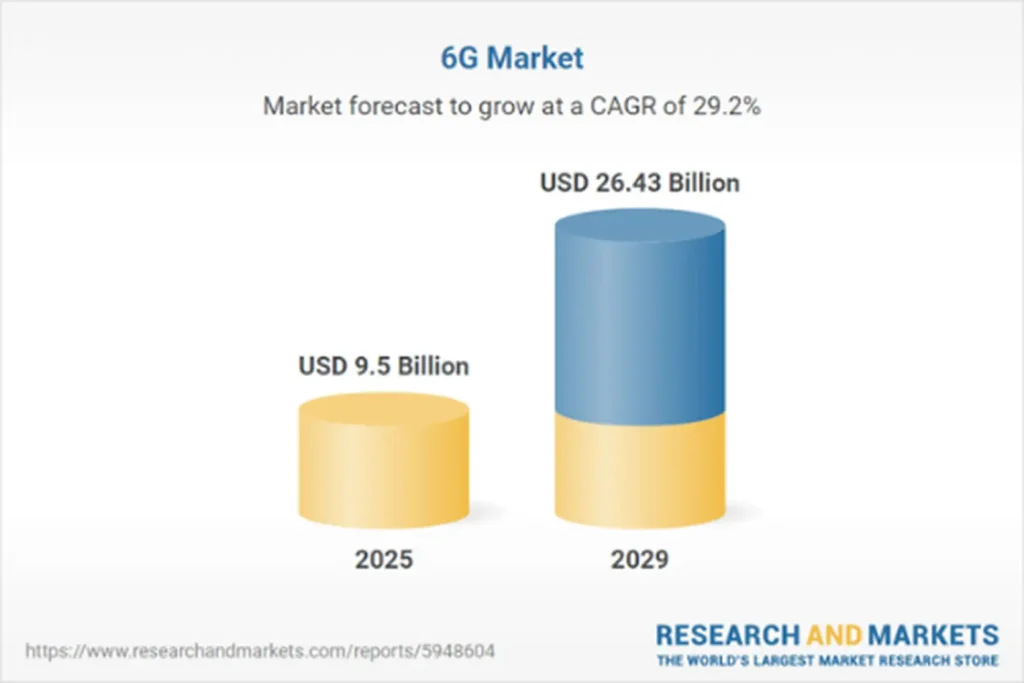

Scenario di mercato 6G

Secondo la società di analisi Research and Market, il mercato del 6G crescerà da 7,32 miliardi di dollari nel 2024 a 9,5 miliardi di dollari nel 2025, con un tasso di crescita annuo composto (CAGR) del 29,7%. Questa espansione è trainata da fattori come l’evoluzione della connettività wireless, l’aumento della domanda di dati, gli investimenti pubblici e privati, l’emergere di nuovi casi d’uso e la necessità di comunicazioni ultra-affidabili e a bassa latenza.

Tuttavia, una maggiore connettività comporta anche nuove sfide in termini di cybersecurity. Secondo Statista, entro il 2029 la criminalità informatica costerà al mondo 15.630 miliardi di dollari, evidenziando l’urgenza di affrontare i rischi di sicurezza legati all’ecosistema 6G.

Le principali sfide per la cybersecurity del 6G

Di seguito una panoramica delle principali sfide in termini di cybersecurity che il 6G comporta:

Vulnerabilità della rete – Una delle maggiori preoccupazioni relative alla sicurezza della rete 6G è la sua natura decentralizzata. Di fatto, il 6G, a differenza del reti precedenti, sfrutterà le reti distribuite e l’automazione basata sull’intelligenza artificiale, che potrebbero creare vulnerabilità di rete, difficili da individuare e mitigare. I potenziali vettori di attacco includono:

- Attacchi alla supply chain – II cyber criminali prenderanno di mira i fornitori di hardware e di software per compromettere la sicurezza dell’infrastruttura 6G.

- Sfruttamento dell’intelligenza artificiale – I cyber criminali, considerando che l’intelligenza artificiale svolgerà un ruolo cruciale nella gestione della rete, potrebbero manipolare gli algoritmi per interrompere le operazioni.

- Minacce dell’hacking quantistico – Si ritiene che, a fronte dei progressi dell’informatica quantistica, i metodi di crittografia tradizionali potrebbero diventare obsoleti, rendendo il 6G più vulnerabile agli attacchi informatici.

Problemi di privacy dei dati – I dati personali e aziendali sarannosempre più esposti, con conseguenti preoccupazioni di privacy dei dati in termini di:

- Raccolta massiccia di dati – Organizzazioni e governi avranno accesso a notevoli quantità di dati personali, sollevando preoccupazioni etiche e legali circa le violazioni della privacy.

- Rischio di intercettazioni dei dati- Gli hacker potrebbero sfruttare i punti deboli della rete per violare, alterare o esfiltrare informazioni sensibili.

- Furto di identità e minacce deepfake – La crescente integrazione dell’intelligenza artificiale consente ai criminali informatici di utilizzare la tecnologia deepfake per impersonare individui e manipolare i dati.

È doveroso ricordare che, secondo l’ultimo rapporto di IBM “Cost of data breach 2024”, il costo medio globale per violazione dei dati ammonta a 4,88 milioni di dollari USA: Pertanto, si ritiene che, con la tecnologia 6G – che gestisce una quantità di dati esponenzialmente maggiore – tali costi potrebbero aumentare vertiginosamente.

Nuove minacce alla sicurezza – La complessità del 6G introduce nuove minacce alla sicurezza, tra cui:

- Sistemi di attacco autonomi – Gli attacchi informatici basati sull’intelligenza artificiale potrebbero lanciare minacce automatizzate su larga scala, capaci di adattarsi in tempo reale.

- Sfruttamento dell’IoE (Internet of Everything) – I dispositivi connessi nelle case, nei luoghi di lavoro e nelle infrastrutture critiche saranno vulnerabili alle intrusioni informatiche.

- Nation-state cyber war- I governi potrebbero utilizzare il 6G per condurre attività di spionaggio o sabotare le infrastrutture digitali delle nazioni rivali.

- Vulnerabilità nel network slicing – Il network slicing è una caratteristica chiave del 6G e consente la creazione di più reti virtuali su un’unica infrastruttura fisica. Sebbene questa funzionalità migliori flessibilità ed efficienza, introduce anche rischi per la sicurezza, quali:

- Problemi di isolamento – Slice mal configurate possono dare luogo a una condivisione indesiderata di dati tra diversi segmenti di rete, compromettendo la sicurezza.

- Attacchi specifici per slice: – I cyber criminali possono prendere di mira slice specifiche per sfruttare le vulnerabilità, colpendo potenzialmente i servizi critici.

- Assegnazione errata delle risorse – Una gestione inadeguata delle risorse può portare a vulnerabilità nelle sezioni di rete meno monitorate.

- Minacce cyber-fisiche – L’integrazione di sistemi digitali e fisici crea una nuova categoria di minacce informatiche. Gli attacchi cyber-fisici possono colpire infrastrutture critiche, con conseguenze concrete in termini di:

- Sistemi di controllo industriale (Industrial Control System – ICS) – Gli attacchi agli ICS possono interrompere i processi di produzione, creando rischi per la sicurezza.

- Reti intelligenti – Le minacce informatiche che prendono di mira le infrastrutture energetiche possono causare interruzioni di corrente o guasti del sistema.

- Sistemi di trasporto – Gli attacchi ai veicoli connessi o ai sistemi di gestione del traffico possono compromettere la sicurezza pubblica.

Soluzioni di sicurezza 6G

L’implementazione di soluzioni di sicurezza può contribuire ad attenuare i rischi e a garantire un’adozione più sicura del 6G. E, precisamente:

Crittografia avanzata dei dati – La crittografia sarà fondamentale per garantire la sicurezza della rete 6G. Le strategie chiave includono:

- Crittografia post-quantistica (PQC) – Si tratta di una tipologia di crittografia resistente agli attacchi quantistici.

- Crittografia end-to-end – È in grado di garantire che tutte le trasmissioni di dati siano crittografate in modo sicuro dal mittente al destinatario, riducendo i rischi di intercettazione.

- Integrazione blockchain – Si tratta di garantire l’autenticazione decentralizzata tramite blockchain per impedire l’accesso non autorizzato ai dati e la loro manipolazione.

Rilevamento delle minacce basato sull’intelligenza artificiale – È doveroso evidenziare che,poiché l’intelligenza artificiale sarà parte integrante del 6G, dovrebbe essere sfruttata anche per la sicurezza informatica in termini di:

- Rilevamento delle anomalie in tempo reale – I sistemi basati sull’intelligenza artificiale possono identificare e neutralizzare le minacce informatiche prima che si aggravino.

- Framework di sicurezza adattivi – Gli algoritmi di apprendimento automatico possono adattarsi a nuovi modelli di attacco e sviluppare contromisure.

- Risposta automatizzata alle minacce – L’intelligenza artificiale è in grado di rilevare e mitigare le minacce informatiche senza l’intervento umano, riducendo i tempi di risposta.

Quadri normativi e collaborazione globale per la sicurezza 6G

Per affrontare le sfide della sicurezza informatica del 6G è necessario un approccio multi-stakeholder, in termini di:

- Standard globali per la sicurezza informatica – Governi, aziende tecnologiche e autorità di regolamentazione devono collaborare per sviluppare standard di sicurezza universali per il 6G.

- Politiche etiche per l’intelligenza artificiale – È necessario stabilire linee guida trasparenti per regolamentare il ruolo dell’intelligenza artificiale nella sicurezza della rete.

- Cooperazione transfrontaliera – Le collaborazioni internazionali possono aiutare a combattere la criminalità informatica e a condividere informazioni sulle minacce.

Il ruolo della formazione sulla sicurezza informatica nell’affrontare i rischi del 6G

L’evoluzione della tecnologia 6G evidenzia la necessità critica di formare il personale, oltre a disporre di professionisti qualificati in sicurezza informatica. Pertanto, si consiglia di programmare sessioni di awarness oltre che corsi specializzati in sicurezza di rete, hacking etico e crittografia per acquisire le competenze necessarie e proteggere le infrastrutture digitali dai rischi informatici emergenti.

Conclusione

L’avvento del 6G rappresenta una svolta tecnologica importante, ma porta con sé anche nuove sfide per la sicurezza informatica, dovute a: vulnerabilità di rete, minacce emergenti e problematiche di privacy. Ciò richiede un approccio proattivo, fondato su crittografia avanzata, intelligenza artificiale per il rilevamento delle minacce, quadri normativi globali, oltre a programmi di formazione.

Tuttavia, tutto ciò non basta: la vera priorità sarà costruire infrastrutture digitali resilienti, sicure by-design e by-default, in conformità con una galassia normativa Eu che adotta sempre più un approccio risk-based e resilience-based in termini di cybersecurity e protezione dei dati.

Concludendo, il percorso verso la sicurezza delle reti 6G richiederà collaborazione, innovazione e impegno nell’adozione di una strategia integrata di cyber resilience – scaturita dall’implementazione dei principi di risk management, business continuity e cybersecurity – in grado di garantire un futuro connesso, sicuro e sostenibile.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.