L’intelligenza artificiale sta trasformando radicalmente il panorama della sicurezza organizzativa, rappresentando al contempo una potente alleata e una nuova frontiera di vulnerabilità. Mentre le aziende accelerano l’adozione di tecnologie IA e Machine Learning (ML) all’interno delle loro infrastrutture, i cybercriminali hanno identificato nuovi vettori d’attacco: modelli AI esposti, integrazioni LLM vulnerabili, configurazioni inadeguate e dati sensibili non protetti.

Parallelamente, l’IA generativa sta rivoluzionando i processi di sicurezza informatica, automatizzando la rilevazione delle minacce e accelerando i tempi di risposta agli incidenti. Tuttavia, questa trasformazione digitale richiede una protezione specifica e dedicata delle stesse tecnologie AI implementate.

Scenario Globale Sicurezza Cloud: THALES Cloud Security Study 2025

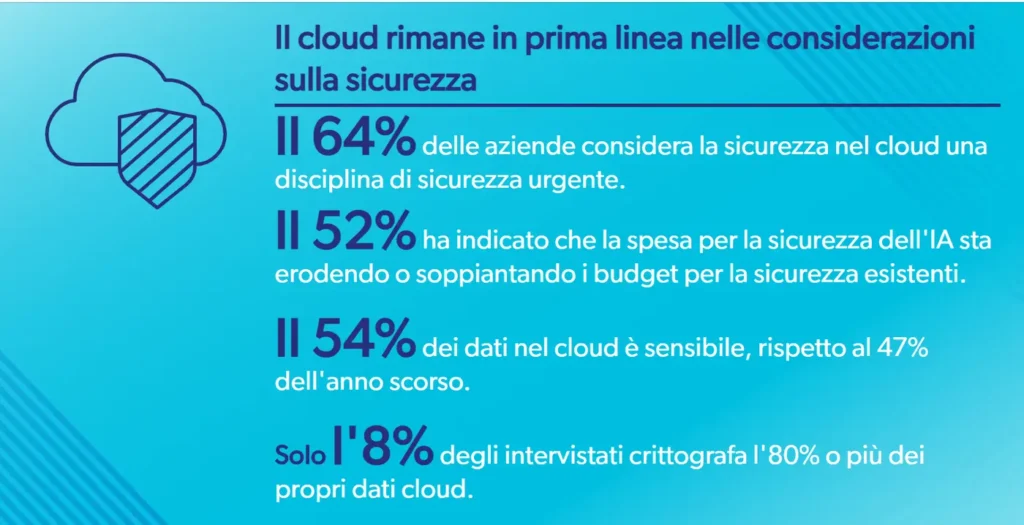

Il Thales Cloud Security Study 2025 rileva che la sicurezza basata sull’IA è attualmente una priorità strategica, dopo la sicurezza del cloud. Il 52% degli intervistati indica la sicurezza AI come una delle principali aree di investimento, evidenziando un cambiamento nell’allocazione dei budget in seguito alla crescente adozione dell’IA. Lo studio raccoglie le opinioni di oltre 3.200 professionisti provenienti da 20 Paesi con diversi ruoli e responsabilità.

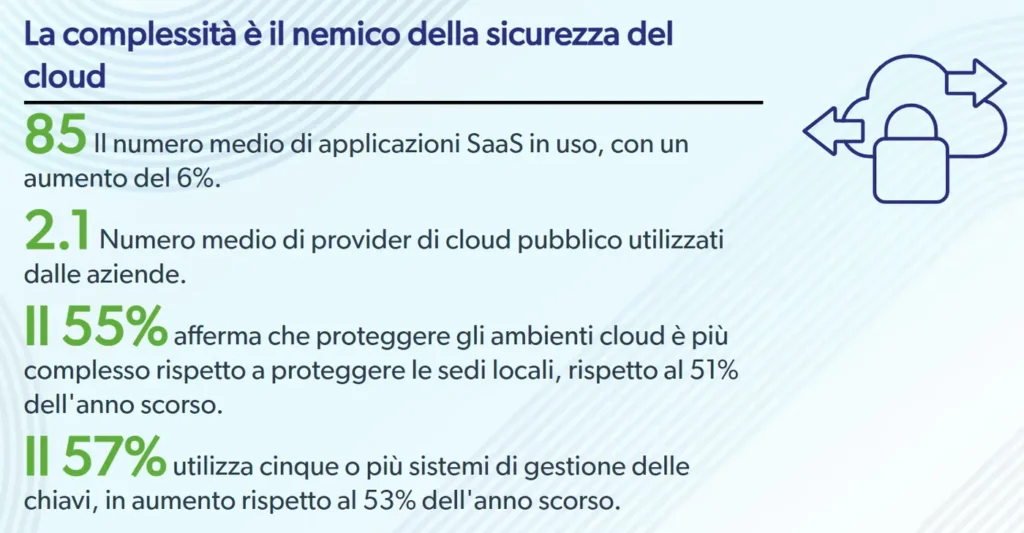

Il cloud come epicentro della sicurezza moderna – Il cloud computing è diventato il pilastro portante delle infrastrutture digitali contemporanee, ma paradossalmente rappresenta anche una delle sfide di sicurezza più articolate che le organizzazioni si trovano ad affrontare. La molteplicità e complessità dei controlli offerti dai diversi cloud provider, combinata con la necessità di adottare metodologie di protezione specifiche e spesso innovative, sottopone i team di cybersecurity a una pressione crescente e senza precedenti.

Tale complessità si amplifica ulteriormente con l’integrazione massiva di dati sensibili legati all’intelligenza artificiale, che richiedono livelli di protezione ancora più sofisticati e governance specializzate.

I numeri parlano chiaro: il 64% dei professionisti della sicurezza posiziona la sicurezza del cloud tra le cinque priorità strategiche principali della propria organizzazione, mentre un significativo 17% la considera la priorità assoluta nel panorama delle minacce digitali attuali. Ciò evidenzia come la protezione degli ambienti cloud sia diventata non più un’opzione, ma una necessità strategica imprescindibile per la continuità operativa delle moderne organizzazioni.

Tuttavia, nonostante gli investimenti, il cloud resta più difficile da gestire dell’on-premise: il 55% lo ritiene meno sicuro (+4% rispetto al 2024). La crescita di SaaS (in media 85 applicazioni per azienda) e l’uso combinato di più provider (2,1 in media) complicano ulteriormente il controllo e la visibilità.

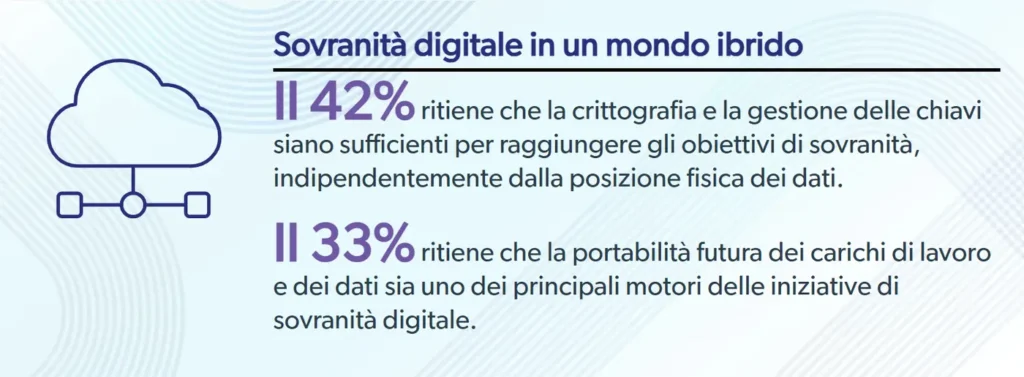

Sovranità digitale – L’adozione crescente del cloud solleva nuove preoccupazioni legate alla sovranità dei dati. Se in passato la localizzazione non era un problema, oggi i vincoli normativi la rendono un tema centrale. Ne consegue che, per rispondere a queste esigenze, diventano cruciali solide capacità di gestione dei dati, con la crittografia (42%) riconosciuta come il mezzo più efficace per mitigare i rischi legati alla localizzazione. È doveroso evidenziare che, sebbene le leggi possano imporre che i dati risiedano in determinati Paesi, il principale motore delle strategie di sovranità non è la conformità normativa, bensì la possibilità di garantire portabilità di dati e workload (33%), una priorità che supera gli obblighi locali (16%) o globali (21%) e che conferma il trend già emerso lo scorso anno.

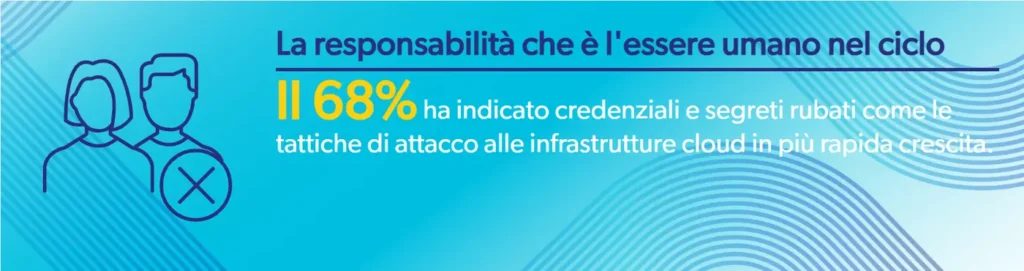

Human in the loop – Con la crescita dell’adozione dell’AI aumenta la richiesta di mantenere l’uomo “nel loop” per validare decisioni e azioni delle macchine. Tuttavia, proprio la fallibilità umana resta il principale punto debole della sicurezza: sebbene le aziende temano soprattutto gli attacchi esterni, i dati mostrano che la maggior parte delle violazioni è causata da errori umani, che pure figurano solo al terzo posto tra le preoccupazioni dichiarate. Questo scollamento evidenzia una cattiva priorità nella protezione, aggravata da skill gap e dalla crescente complessità del cloud.

Gli attacchi basati su credenziali compromesse registrano una crescita allarmante del 68%, confermandosi come il vettore di minaccia predominante nel panorama cyber attuale. La ragione di questo successo criminale è evidente: compromettere l’identità digitale di un utente equivale a ottenere le chiavi del regno, aprendo accesso diretto e spesso indisturbato a dati critici non adeguatamente protetti.

Per contrastare questa minaccia crescente, le organizzazioni stanno intensificando i controlli di autenticazione. La Multi-Factor Authentication (MFA) si conferma la strategia difensiva più adottata con una penetrazione del 65%, tuttavia presenta ancora lacune significative nella copertura – molte applicazioni e sistemi rimangono esposti per mancata implementazione universale.

Nel frattempo, emergono tecnologie anti-phishing di nuova generazione: dalle soluzioni biometriche avanzate alle architetture pass-wordless, che promettono di eliminare il punto debole delle credenziali tradizionali.

Particolarmente preoccupante risulta la scarsa adozione del Privileged Access Management (PAM), fermo a un modesto 38% nonostante la sua comprovata efficacia negli ambienti cloud. Tale discrepanza tra necessità e implementazione rappresenta una vulnerabilità strategica che le organizzazioni devono urgentemente colmare per proteggere i propri accessi privilegiati e asset critici.

L’IA per la sicurezza del cloud

I cyber criminali automatizzano sempre più fasi delle catene di attacco nelle operazioni, usando una combinazione di strumenti open source per la ricognizione, il movimento laterale e la scoperta delle credenziali. Inoltre, collegando questi strumenti, i cyber criminali semplificano ogni fase del ciclo di vita dell’attacco, riducono il tempo di permanenza, oltre a lasciare meno tempo ai difensori per reagire.

Ne consegue che i difensori devono combattere la velocità con la velocità. In tal senso, l’IA sta aiutando i team di sicurezza a ridurre le indagini da ore a minuti e a migliorare il tempo medio di risposta, oltre a correlare, consigliare e agire più velocemente degli analisti umani, quindi diventa “naturalmente” un’estensione del team.

Esistono sul mercato sistemi di analisi di sicurezza cloud completamente integrati che utilizzano l’IA generativa, in grado di accelerare e semplificare le attività di sicurezza complesse e dispendiose in termini di tempo, quali: le indagini e il processo di gestione delle vulnerabilità.

Di fatto, l’IA è in grado di garantire:

- Arricchimento e correlazione dei dati – Aggiungere contesto ai dati, collegare eventi, ricavare intuizioni e suggerire azioni rapidamente.

- Sintesi e correlazione dell’intelligence – Usare l’IA per riassumere allarmi, individuare avvisi simili e mettere in evidenza vulnerabilità e tecniche note.

- Semplificazione della sicurezza – Automatizzare compiti, rendere il cloud più comprensibile ed estrarre informazioni utili.

- Ruolo umano nella verifica – L’intervento umano resta essenziale per validare le raccomandazioni dell’IA e garantire fiducia nelle decisioni.

Sicurezza per l’IA

L’IA sta ridefinendo la sicurezza e le operazioni aziendali: da semplice supporto è diventata parte integrante di prodotti, customer experience e processi. Oggi, il settore cloud, pur vivendo un consolidamento e presta maggiore attenzione alla governance, ai rischi e a soluzioni affidabili. Tuttavia, persistono sfide legate all’adozione dell’AI e del ML, soprattutto su Kubernetes e open source, a causa di problemi di sicurezza scaturiti da: software obsoleti, dipendenze critiche, configurazioni insicure e sistemi esposti tramite strumenti come Shodan. Inoltre, le impostazioni predefinite deboli aumentano i rischi di attacchi informatici. Ne consegue che le aziende devono rafforzare autenticazione, autorizzazione, governance e visibilità, accettando che una minima esposizione sia inevitabile per mantenere l’accesso alle applicazioni.

Inoltre, si sta assistendo ad uno sviluppo interno di soluzioni IA che segna la maturità del settore, rendendo prioritario elevare la sicurezza per proteggere dati, sistemi e fiducia degli utenti.

Raccomandazioni sulla sicurezza per l’IA nel cloud

Di seguito si forniscono alcune raccomandazioni di buon senso, quali:

- Controllo dell’accesso alle API esterne – Esporre il minor numero possibile di endpoint, proteggerli con autenticazione e applicare limiti di velocità per ridurre la superficie di attacco.

- Configurazione delle interfacce di amministrazione – Abilitare l’autenticazione a più fattori e limitare l’accesso alle sole reti attendibili e ai servizi autorizzati.

- Applicazione del principio del privilegio minimo – Ridurre al minimo il numero di utenti root e di account di servizio con privilegi elevati nella gestione dei carichi di lavoro di intelligenza artificiale.

- Comunicazione dei criteri di utilizzo – Definire una politica aziendale sull’uso dell’IA basata sulla classificazione dei dati, sui diritti di utilizzo e sugli strumenti consentiti, formando i dipendenti per prevenire shadow IA e utilizzi non autorizzati.

- Implementazione di guardrail di sicurezza – Utilizzare middleware sensibile al contesto o sistemi di analisi dei prompt per filtrare dati sensibili e rilevare potenziali minacce negli input e output.

- Monitoraggio continuo dei servizi – Controllare costantemente la presenza di nuovi servizi o shadow, configurazioni errate, API non protette, porte aperte e attività anomale.

Runtime: blocco delle minacce in tempo reale

I container effimeri presentano vantaggi e criticità: da un lato riducono le possibilità per un attaccante di mantenere l’accesso o spostarsi lateralmente; dall’altro, rendono più difficile ottenere visibilità e condurre indagini sugli incidenti. Inoltre, considerando che gran parte dei container dura pochi minuti e molti carichi IA/ML sono basati su Kubernetes, il rilevamento in tempo reale non è più un’opzione, ma una necessità. I cyber criminali, infatti, hanno imparato a sfruttare la natura dinamica del cloud e l’IA per muoversi con estrema rapidità, costringendo i team di sicurezza a reagire in pochi istanti.

Ne consegue che la visibilità in runtime diventa quindi fondamentale, consentendo di: individuare rischi effettivi; distinguere le vulnerabilità reali da quelle solo teoriche; concentrare gli sforzi sulle correzioni che contano davvero. Tale approccio, non solo contribuisce a ridurre il rumore degli avvisi, ma favorisce la collaborazione tra team di sicurezza e gli sviluppatori e facilitando l’automazione di report e di ticket attraverso un linguaggio più affine a quello utilizzato nello sviluppo. In tal modo, si garantiscono minori incomprensioni e conflitti tra i team tecnici e si ottimizzano i tempi e si promuove una gestione della sicurezza basata sull’evidenza e orientata al valore.

Minacce emergenti – Nella prima metà del 2025 sono emerse nuove minacce legate soprattutto al mondo open source e alle pipeline CI/CD (Continuous Integration/Continuous deployment), si confermano un obiettivo primario: potenti, dinamiche e poco protette dagli strumenti tradizionali, sono un punto debole strategico dell’infrastruttura cloud.

Inoltre, l’adozione di flussi di lavoro automatizzati e interconnessi amplia inevitabilmente la superficie di rischio; tuttavia, ogni vulnerabilità rappresenta anche un’occasione per rafforzare le pratiche di sicurezza.

In questo scenario si inserisce Falco, progetto open source della CNCF (Cloud Native Computing Foundation) considerato lo standard per il rilevamento di minacce in host, container, Kubernetes e cloud. Grazie a Falco, i team di sicurezza possono monitorare e difendere in tempo reale i flussi CI/CD, rafforzando così la protezione dell’intera supply chain software, oltre a supportare la strategia “shift left and shield right” per rilevare e per contenere le minacce in ogni parte del ciclo di vita del software.

Interessante sottolineare che Falco, non solo è in grado di controllare le caselle di rilevamento in tempo reale e di conformità normativa, ma poiché è open source, può essere personalizzato in base alle esigenze aziendali in termini di regole di rilevamento e le politiche di conformità, risultando particolarmente utile per coloro che operano nei settori finanziario, governativo e sanitario.

Raccomandazioni per il runtime – Di seguito si forniscono alcune raccomandazioni:

- Riepilogare e accelerare le indagini – Sfruttare l’IA per riassumere gli avvisi, correlare i dati e velocizzare le attività di analisi.

- Automatizzare la risposta – Definire policy di intervento automatiche per contenere o bloccare le minacce appena rilevate.

- Concentrarsi su ciò che conta – Dare priorità alle vulnerabilità reali, fornendo indicazioni pratiche agli sviluppatori per favorire una collaborazione più efficace.

- Monitorare la pipeline – Utilizzare le azioni effettuate da Falco per osservare il comportamento in tempo reale all’interno dei flussi CI/CD.

Open source come spina dorsale dell’innovazione moderna

È fondamentale riconoscere che l’open innovation costituisce un fattore abilitante strategico di primaria importanza per i professionisti della cybersecurity contemporanei. Gli strumenti collaborativi, le ricerche condivise e i risultati derivanti da partnership aperte hanno gettato le fondamenta solide per pratiche di sicurezza significativamente più efficaci e adattive.

È doveroso evidenziare che la fiducia intrinseca e la trasparenza operativa garantite dalle soluzioni open source sono diventate oggi non più un’opzione, ma un requisito operativo imprescindibile per qualsiasi strategia di difesa credibile.

Inoltre, considerando che i cybercriminali operano in ecosistemi collaborativi, condividendo continuamente strumenti, tecniche e intelligence, diventa imperativo che anche i professionisti della cybersecurity adottino approcci strategici simili. Tale simmetria operativa rappresenta l’unica risposta efficace a un panorama di minacce sempre più organizzato e coordinato.

Ancora, i contributi sistematici di esperti del settore e vendor specializzati hanno reso possibile un’evoluzione senza precedenti degli strumenti open source per la sicurezza. Tali strumenti, caratterizzati da rapidità di sviluppo ed efficienza operativa, dimostrano una capacità proattiva unica nel anticipare l’evoluzione delle minacce informatiche, spesso precedendo le soluzioni proprietarie tradizionali.

L’innovazione aperta si conferma, quindi, un elemento architetturale essenziale per preservare resilienza operativa e competitività strategica nei team di sicurezza moderni, rappresentando la chiave per affrontare con successo le sfide cyber del futuro.

L’open source nell’era della sovranità dei dati

L’UE, l’Australia, il Canada e altri paesi hanno regolamentazioni che stabiliscono: dove i dati vengono conservati, come sono trattati e chi può accedervi.

Dal 12 settembre 2025, il Data Act europeo garantirà a imprese e utenti il diritto di accedere e condividere i dati generati dai dispositivi connessi. Per chi opera in questo mercato, la sovranità dei dati sarà obbligatoria.

È doveroso evidenziare che gli strumenti open source garantiscono trasparenza e consentono di verificare direttamente il loro funzionamento. Inoltre, essi possono essere gestiti autonomamente nell’infrastruttura UE, in cloud pubblici, privati o sovrani, con telemetria interna per proteggere i dati e mantenere il controllo legale e operativo.

Uno sguardo al futuro

Siamo sempre più consapevoli del fatto che gli attacchi sono veloci, gli ambienti sono dinamici e le aspettative dei team di sicurezza non sono mai state così alte. Eppure, in mezzo a questa urgenza, la sicurezza sta subendo una trasformazione: l’investimento nella sicurezza nel modo giusto fa la differenza nell’affrontare e ridurre il rischio organizzativo.

I team di sicurezza devono considerare sempre più l’innovazione aperta, l’IA e la visibilità del runtime, per apportare miglioramenti non solo reagendo alle minacce, ma gettando le basi per una resilienza a lungo termine. Si tratta di un cambiamento strategico e fondamentale nell’ambito della sicurezza moderna che comporterà sempre più essere in grado di:

- Affrontare l’aumento delle minacce contro l’IA – Con la crescita delle implementazioni di intelligenza artificiale, gli attaccanti inseguono dati, denaro e potenza di calcolo. Fenomeni come il LLMjacking e i primi malware generati dall’IA mostrano un’evoluzione costante del cybercrime parallela all’innovazione delle vittime.

- Evolvere dall’IA come strumento all’IA come partner – L’intelligenza artificiale è già oltre il semplice chatbot: accelera indagini e correzioni e si avvia verso modelli agentici, capaci di prendere decisioni di contenimento e difesa con supervisione minima da parte umana.

- Rafforzare la collaborazione tra sicurezza e sviluppatori – La sicurezza non è più solo “spostata a sinistra”, ma condivisa. Con strumenti che riducono il rumore e forniscono contesto chiaro, i team trattano i problemi di sicurezza come bug: da valutare, prioritizzare e correggere con la stessa velocità del codice.

- Prepararsi a nuovi attacchi alla supply chain e alle pipeline CI/CD – Gli exploit continueranno a testare i limiti di configurazioni e controlli predefiniti. Anche se molti incidenti emergono grazie a ricercatori proattivi, il runtime rimane la difesa essenziale una volta che il codice è in esecuzione.

- Adattarsi al cambiamento costante degli obiettivi di settore – Gli attaccanti spostano rapidamente il focus da un settore all’altro, come dimostrato dai gruppi che hanno colpito retail, assicurazioni e aviazione con le stesse tattiche. Nessun settore può considerarsi escluso dal rischio.

Concludendo rafforzare la sicurezza del cloud e ridurre l’impatto dell’errore umano significa offrire alle aziende una base solida su cui innovare, sfruttare al meglio l’IA e affrontare il futuro digitale con maggiore fiducia e resilienza.

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.