La sicurezza dell’Active Directory è sempre più importante e consiste nel proteggere il sistema di identità centrale dell’organizzazione dalle minacce informatiche, attraverso una configurazione intelligente e un monitoraggio costante.

Cos’è l’ Active Directory (AD)

Active Directory (AD) è un servizio di Microsoft Windows che archivia, gestisce e centralizza i controlli di accesso per domini, applicazioni, gruppi, account utente e dispositivi endpoint.

È doveroso evidenziare che il servizio AD, sebbene sia stato originariamente sviluppato per gli ambienti Windows, viene utilizzato da molte organizzazioni per gestire l’accesso per i sistemi Linux e macOS tramite strumenti di integrazione di terze parti.

Inoltre, dato che sempre più organizzazioni spostano le operazioni IT nel cloud, Microsoft ha anche rilasciato Microsoft Entra ID, in precedenza Azure AD, ovvero, una versione basata su cloud di Active Directory che fornisce la gestione della rete e delle identità e degli accessi (IAM) sia per il cloud sia per gli ambienti locali tradizionali.

Ancora, AD si caratterizza per la propria scalabilità, oltre a consentire alle organizzazioni la gestione dei controlli di accesso e applicazione delle policy di sicurezza in modo flessibile e scalabile.

Importanza di Active Directory

L’AD ricopre un ruolo importante per le organizzazioni, poiché semplifica la gestione della rete, migliora la sicurezza e aumenta l’efficienza operativa, oltre a fornire un’esperienza utente uniforme, consentendo agli utenti l’accesso alle risorse necessarie ovunque nella rete aziendale, con un’unica identità.

Inoltre, l’AD offre funzionalità di sicurezza avanzate come la crittografia delle comunicazioni, l’autenticazione a più fattori e la gestione dei diritti d’accesso per proteggere le informazioni sensibili e ridurre il rischio di minacce informatiche.

È doveroso evidenziare che, purtroppo, il ruolo critico svolto dall’AD nell’autenticazione e nell’autorizzazione, la rende un bersaglio appetibile per i cyber criminali. Pertanto, le organizzazioni devono gestire e mantenere l’AD per garantire che gli utenti, i dispositivi e i servizi corretti dispongano dei livelli di accesso appropriati per impedire l’accesso ai cyber criminali.

Architettura e sicurezza dell’AD

L’AD utilizza il concetto di domini, foreste e strutture per organizzare i controlli di accesso e semplificare la gestione degli account utente e dispositivo:

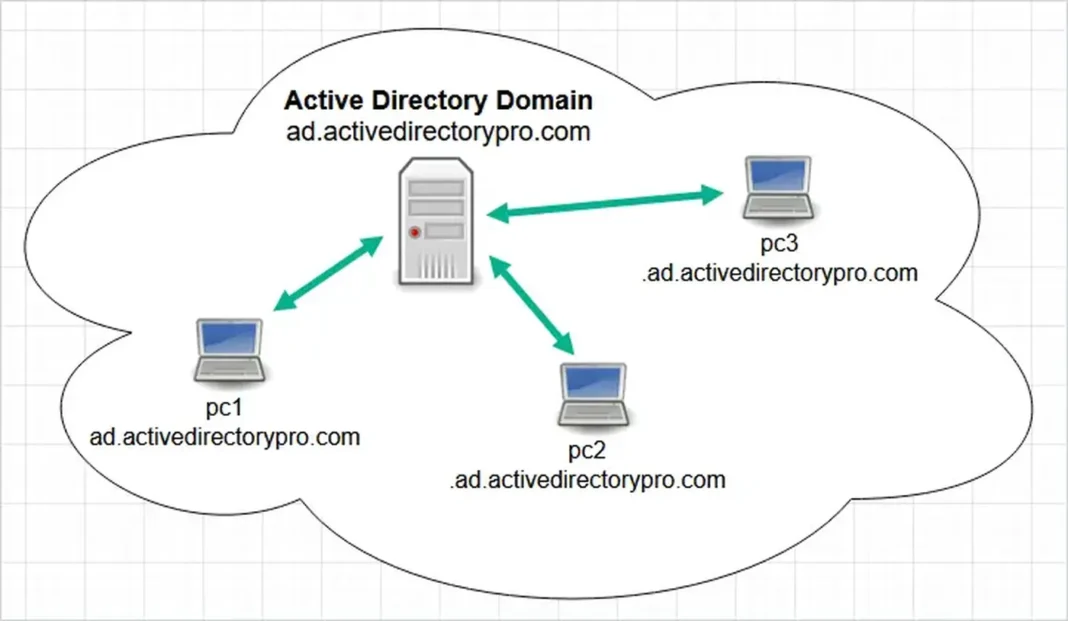

Dominio – Un dominio è una sottostruttura all’interno di un ambiente di AD che ospita oggetti in una rete quali: utenti, computer e gruppi all’interno di un database di autenticazione comune.

I domini si basano su server specializzati – noti come controller di dominio – che consolidano, in un’unica posizione, l’archiviazione e la gestione delle informazioni sugli oggetti e delle richieste di autenticazione degli utenti. I gruppi di sicurezza, le unità organizzative e gli oggetti “criteri di gruppo” sono metodi standard utilizzati a livello di dominio per semplificare le attività amministrative.

Albero di domini – Si tratta di una struttura ad albero costituita da livelli di uno o più domini all’interno dell’AD. In una rete aziendale, numerosi utenti e singole strutture possono essere costituiti da più domini o sottodomini, tutti originati da un dominio radice.

Il dominio radice nell’AD è la “radice” della struttura ad albero e definisce lo standard per le convenzioni di denominazione in una foresta.

Foresta – Una foresta è una raccolta di una o più strutture di dominio che condividono schemi, configurazioni e cataloghi globali, consentendo la gestione centralizzata di più domini.

Ogni foresta funge anche da limite di sicurezza e i trust di dominio devono essere configurati con attenzione per evitare l’accesso involontario tra foreste. Ciò significa che affinché gli oggetti in foreste dell’AD separate interagiscano tra loro e l’attendibilità deve essere stabilita dagli amministratori che supervisionano ogni rispettiva foresta. Senza questa fiducia, l’interazione tra gli oggetti tra le foreste non è possibile.

I rischi comuni per la sicurezza dell’AD

Gli ambienti AD, come già anticipato, possono essere soggetti a una serie di rischi per la sicurezza, tra cui: configurazioni errate, furto di credenziali ed escalation dei privilegi. Inoltre, gli aggressori sfruttano spesso queste vulnerabilità per ottenere l’accesso non autorizzato e per spostarsi lateralmente attraverso le reti.

È doveroso altresì evidenziare che molti incidenti legati all’AD derivano da scarse pratiche di igiene informatica che, in realtà, potrebbero essere prevenute. Di seguito diverse vulnerabilità ad alto impatto a cui le organizzazioni dovrebbero dare priorità per rafforzare la propria AD e l’infrastruttura di identità:

- Assenza di adeguata protezione per gli account amministrativi locali

- Barriera di sicurezza compromessa tra gestione on-premise e cloud

- Mancato rispetto del principio del privilegio minimo

- Utilizzo di protocolli di autenticazione obsoleti

- Configurazioni insicure di Active Directory

L’elenco evidenzia come elementi apparentemente marginali o datati – i.e. servizi legacy e protocolli non più supportati – possano rimanere nascosti negli ambienti aziendali e trasformarsi in punti di accesso privilegiati per gli aggressori.

Di seguito alcuni dei rischi più comuni per la sicurezza dell’AD:

- Utilizzo di password deboli e predefinite – L’utilizzo di una password debole – per l’account amministratore dell’AD o per qualsiasi altro account chiave – facilita l’intrusione da parte degli utenti malintenzionati che, una volta all’interno, possono tentare di aumentare i privilegi, creare nuovi account per ottenere un maggiore accesso e, persino, modificare le autorizzazioni o eliminare gli account per interrompere le operazioni, escludendo i dipendenti dai servizi business-critical.

Inoltre, l’utilizzo di password predefinite può offrire agli aggressori un accesso rapido – e probabilmente non rilevabile – a risorse preziose. Pertanto, dato che l’AD viene configurata con password predefinite impostate da Microsoft, gli amministratori devono modificare le password predefinite per l’AD e per tutte le applicazioni, i servizi e i dispositivi.

- Account utente con livelli di privilegio errati – È doveroso ricordare chegli account utente ereditano i privilegi dei loro gruppi. Ne consegue che la revisione periodica dei privilegi di accesso consente di garantire che agli utenti dell’AD non vengano concessi privilegi, oltre a quelli necessari per il loro lavoro, semplicemente perché appartengono a un determinato gruppo.

Ad esempio, gli account utente di dominio possono aggiungere workstation per impostazione predefinita, il che significa che gli utenti malintenzionati con queste credenziali compromesse possono aggiungere personal computer per accedere più facilmente all’ambiente.

Un altro esempio di utenti malintenzionati che sfruttano gli account AD è Kerberoasting, che prende il nome da Kerberos, un protocollo di autenticazione utilizzato da Windows per autenticare i servizi su reti non attendibili. Gli aggressori compromettono prima un account utente, utilizzando phishing keylogging – i.e. uno strumento di scraping della memoria come Mimikatz o altre tecniche – per ottenere l’accesso. L’utente malintenzionato, una volta effettuato l’accesso, cerca gli account del servizio AD con i nomi dell’entità servizio (SPN) abilitati.

- Account di servizio – Gli account di servizio sono sempre più obiettivo di attacchi a causa dei privilegi elevati a loro assegnati. Ne consegue che le organizzazioni, per garantire continuità operativa, concedono a questi account permessi di alto livello nel dominio e un attaccante può sfruttare questa situazione, richiedendo ticket al Ticket Granting Service (TGS) di Kerberos che restituisce ticket e componenti crittografati delle credenziali dell’account. Ovvero, l’attaccante induce l’AD a rilasciare credenziali cifrate che potrà decifrare e utilizzare successivamente, con conseguente rischio di violazioni.

- Gestione insufficiente delle policy e delle patch – L’AD, come tutti i software aziendali, deve essere aggiornata periodicamente per migliorare le prestazioni e per correggere le vulnerabilità di sicurezza scoperte nel tempo. Di fatto, se non si riesce ad applicare le patch all’AD in modo tempestivo, la si espone a vulnerabilità del software che gli aggressori possono sfruttare. È inoltre fondamentale assicurarsi che i sistemi operativi Windows Server e altri software siano aggiornati.

Ancora, anche i conflitti tra Active Directory e i criteri locali possono creare complicazioni. Ad esempio, se un endpoint viene aggiunto a un dominio e riceve un criterio di dominio che contiene la stessa impostazione di un criterio locale che sta tentando di applicare, il criterio di dominio avrà la precedenza, il che può comportare problemi di gestione.

Di fatto, gli utenti malintenzionati spesso sfruttano le configurazioni errate per indurre l’AD a rilasciare certificazioni fraudolente o a incrementare i privilegi concessi per includere i privilegi amministrativi. È doveroso evidenziare che questi attacchi sono difficili da rilevare, poiché le azioni sembrano essere emesse legittimamente, consentendo agli aggressori un tempo di permanenza più lungo negli ambienti e maggiori opportunità di causare danni.

Best practice per la sicurezza dell’AD

La protezione dell’AD non si basa sulla semplice limitazione degli accessi, bensì sull’abilitazione dei permessi corretti alle persone giuste. Ovvero, si tratta di considerare best practice che rappresentano misure di sicurezza proattive ed aiutano l’organizzazione a mantenere il giusto equilibrio e a rafforzare l’ambiente AD contro le minacce informatiche e ad innalzare il livello complessivo di sicurezza tra domini, account utente e risorse IT.

Di seguito alcune best practice atte a garantire la sicurezza dell’AD.

Adottare l’architettura Zero Trust e l’autenticazione a più fattori (Multi factor Authentication -MFA) – Un approccio Zero Trust, integrato dall’MFA, garantisce che nessun utente o dispositivo sia intrinsecamente attendibile, richiedendo una verifica continua prima di concedere l’accesso.

In questo modo, ciascun account ottiene esclusivamente i permessi necessari per svolgere le proprie attività, riducendo al minimo i rischi in caso di compromissione.

Applicare criteri per password complesse – L’implementazione di criteri rigorosi per le password – tra cui complessità, lunghezza e requisiti di cambio regolare – funge da difesa fondamentale contro gli attacchi basati sulle credenziali, considerando che, anche con MFA e Zero Trust in atto, nessun sistema è infallibile. Di fatto, rigorose politiche sulle password rafforzano la sicurezza dell’AD e fungono da ulteriori misure di sicurezza, garantendo che, anche se altri livelli di sicurezza vengono compromessi, l’integrità dell’AD rimanga intatta.

È doveroso evidenziare che, come raccomandato da Microsoft, le password dovrebbero avere una lunghezza minima di 12 caratteri, preferibilmente 14 o più. È consigliabile altresì utilizzare password generate casualmente tramite gestori di password, invece di combinazioni prevedibili di parole, numeri e simboli. Le organizzazioni possono, inoltre, rafforzare la sicurezza implementando criteri aggiuntivi, quali: la scadenza periodica delle password, il blocco degli account dopo tentativi errati e il divieto di utilizzo di password comuni già note come vulnerabili.

Ridurre la superficie di attacco con una corretta gestione degli account utente – La gestione diligente degli account utente – incluso il deprovisioning tempestivo e la limitazione dei privilegi amministrativi – riduce significativamente i percorsi che gli aggressori possono sfruttare all’interno di un ambiente di AD.

È doveroso evidenziare che le superfici di attacco continuano ad espandersi, man mano che gli endpoint si moltiplicano e i team adottano strategie multi-cloud. Inoltre, gli aggressori, se un account è compromesso, possono passare con successo da un endpoint all’altro o utilizzare porte di rete vulnerabili per condurre attacchi, i.e. un processo chiamato “movimento laterale”.

Le organizzazioni, monitorando in modo proattivo gli endpoint, mappando i probabili vettori di attacco e comprendendo i ruoli degli utenti, le autorizzazioni e i livelli di accesso, possono rafforzare le proprie difese AD. Il miglioramento delle impostazioni di sicurezza degli account utente – per limitare il movimento laterale, nel caso in cui un utente malintenzionato ottenga l’accesso – riduce ulteriormente il rischio di compromissione diffusa.

È doveroso evidenziare che la riduzione della superficie di attacco passa anche dalla rimozione tempestiva degli account inutilizzati, soprattutto se privilegiati, per evitare che vengano sfruttati dagli attaccanti. È altrettanto importante limitare il numero di amministratori di dominio e applicare controlli di accesso rigorosi, poiché questi account hanno la facoltà di gestire permessi e configurazioni critiche. Di fatto, un numero eccessivo di utenti con privilegi elevati aumenta in modo significativo il rischio di compromissione del dominio.

Mantenere i sistemi aggiornati, applicare le patch e fare backup – Secondo il Microsoft Digital Defense Report 2024, oltre il 99% degli attacchi informatici potrebbe essere prevenuto applicando pratiche di base di igiene della sicurezza. Tra queste, la gestione proattiva delle patch è cruciale: mantenere i sistemi aggiornati riduce le vulnerabilità sfruttabili e tutela la disponibilità, l’integrità e la riservatezza dell’AD. Inoltre, un patching efficace rafforza la sicurezza complessiva e assicura la conformità a normative e standard di settore.

È doveroso evidenziare che, se l’AD non funziona, gli utenti dell’organizzazione non possono più autenticarsi. Disporre di un server AD di backup consente di garantire la continuità operativa, ripristinando rapidamente i privilegi di accesso e permettendo alle attività aziendali di proseguire anche se il server principale subisce un’interruzione o viene compromesso da un attacco informatico.

Garantire un approccio alla sicurezza a più livelli grazie all’IA – Le minacce moderne evolvono rapidamente, rendendo insufficiente un approccio basato solo su difese tradizionali come firewall e blocchi di account. La sicurezza di Active Directory richiede oggi una strategia multilivello che combini controlli diversi con l’intelligenza artificiale come elemento abilitante. L’IA accelera il rilevamento delle anomalie, automatizza i processi e riduce i tempi di risposta, migliorando la resilienza in ambienti complessi.

Nessuna singola soluzione è sufficiente: per questo le organizzazioni devono sovrapporre controlli di sicurezza, distribuire strumenti specifici contro gli attacchi AD (come i tentativi di forza bruta) e applicare criteri di blocco e sistemi di allerta per limitare i rischi legati a credenziali privilegiate.

L’intelligenza artificiale non sostituisce la sicurezza multilivello, ma ne amplifica l’efficacia, permettendo di anticipare le minacce e contenere i danni prima che si concretizzino. La scelta degli strumenti più adatti deve però basarsi su una valutazione chiara dei rischi, delle esigenze operative e dei requisiti normativi. In questo contesto, la visibilità è cruciale: non è possibile proteggere ciò che non si riesce a vedere.

Conclusione

Rafforzare la sicurezza dell’AD è quanto mai una necessità critica. I rischi sono concreti e le conseguenze di una violazione possono essere gravi: anche un singolo set di privilegi assegnato in modo errato può offrire agli aggressori l’accesso alle risorse più sensibili dell’organizzazione.

Ne consegue che le organizzazioni, per proteggersi dalle minacce in continua evoluzione, devono mantenere un monitoraggio costante, seguire rigorosamente le best practice dell’AD e utilizzare strumenti e piattaforme efficaci per rilevare, rispondere e prevenire gli attacchi prima che diventino dannosi. La sicurezza efficace nasce dalla vigilanza, dal controllo e dall’attenzione ai dettagli. Non dimentichiamolo!

Cybsec-news.it vi invita alla terza edizione della CYBSEC-EXPO, in programma a Piacenza dal 9 all’11 Giugno 2026.