Lo rivela il report di BlackFog che monitora sia gli incidenti pubblici sia quelli non divulgati, dipingendo un quadro netto del panorama delle minacce informatiche in escalation.

Introduzione

Il terzo trimestre del 2025, secondo quanto si evince dall’ultimo “2025 Q3 Ransomware Report di BlackFog – società di prevenzione del ransomware e anti-esfiltrazione di dati – è stato segnato da diffuse interruzioni da ransomware che hanno colpito compagnie aeree, aziende automobilistiche, governi e organizzazioni in 93 paesi.

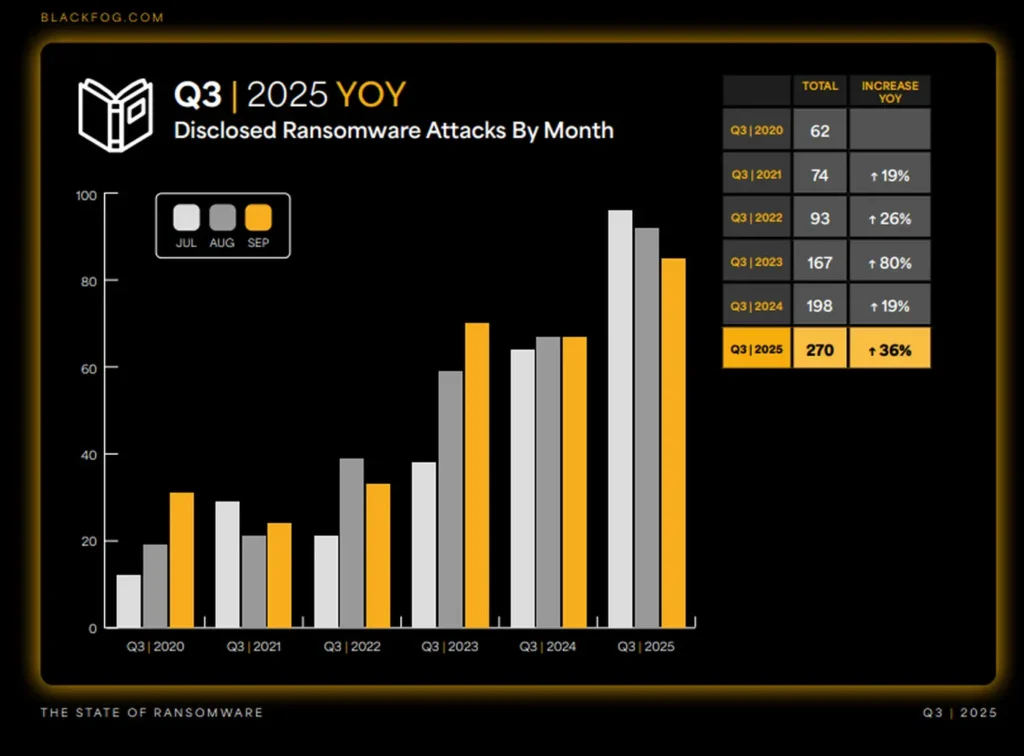

Inoltre, gli attacchi ransomware resi pubblici hanno raggiunto un nuovo record, raggiungendo 270 incidenti — un aumento del 36% rispetto allo stesso trimestre dell’anno scorso e un sorprendente aumento del 335% rispetto al terzo trimestre del 2020.

Uno scenario che impone alle organizzazioni l’adozione di strategie difensive proattive e strutturate che riducano significativamente le opportunità di sfruttamento da parte dei cybercriminali.

L’obiettivo fondamentale risiede, di fatto, nella protezione integrale dei dati aziendali in modo da neutralizzare completamente il potere estorsivo dei malintenzionati, rendendo inefficace qualsiasi tentativo di compromissione delle informazioni. Ma vediamo più in dettaglio i dati principali del report.

Dati principali del “2025 Q3 Ransomware Report di BlackFog”

Il report copre il periodo da luglio a settembre 2025, evidenziando come i dati mensili hanno mostrato una crescita costante su base annua:

- Luglio un +50% con 96 attacchi

- Agosto un + 37% con 92 attacchi,

- Settembre +27%, per un totale di 85 attacchi.

Tra luglio e settembre, sono stati individuati 54 gruppi ransomware collegati a questi episodi. Il gruppo Qilin, che recentemente ha preso di mira il gruppo Asahi, è stato ancora una volta il più attivo, responsabile di 20 attacchi. Inoltre, dal resort si evince che circa il 40% degli episodi segnalati non è ancora stato attribuito a nessun gruppo. Ancora, 19 nuovi gruppi ransomware sono emersi anche durante il trimestre, con il nuovo arrivato DEVMAN che ha fatto notizia per 19 attacchi su più continenti, inclusa una richiesta di riscatto di 91 milioni di dollari contro il gruppo cinese Shimao.

Inoltre, il report evidenzia che quasi l’85% di tutti gli episodi di ransomware, stimati in 1.510, non è stato segnalato nel terzo trimestre del 2025, registrando un aumento del 21% rispetto al 2024. Ancora, il 96%degli attacchi ransomware ha comportato l’esfiltrazione dei dati.

Ransomware e geografia: come i cybercriminali scelgono i bersagli

Le campagne ransomware contemporanee sono sempre più guidate da considerazioni geografiche strategiche. Di fatto, gli attaccanti hanno abbandonato l’approccio a tappeto per concentrarsi su regioni specifiche dove i profitti potenziali sono massimi e l’esposizione al rischio minimale.

Fattori quali le condizioni economiche locali, la competenza linguistica e i framework normativi influenzano la selezione dei target, rendendo determinati paesi e settori industriali bersagli ricorrenti.

Targeting geografico: l’arma strategica dei cyber criminali

Gli operatori ransomware adottano un approccio metodico e non casuale. Ovvero, concentrano le loro operazioni su aree geografiche dove il ritorno sull’investimento risulta ottimale:

- le vittime gestiscono dati ad alto valore;

- le interruzioni operative generano pressione significativa per il pagamento;

- variabili operative come lingua e contesto legale favoriscono le loro attività.

Inoltre, la specializzazione verticale su un singolo settore, all’interno di uno specifico paese, consente una rapida scalabilità operativa e – una volta mappati i vettori di accesso e identificati i fornitori comuni – le medesime tecniche d’attacco possono essere replicate efficacemente su numerose organizzazioni.

Il report enfatizza, inoltre, come il targeting geografico offra tre vantaggi strategici fondamentali, in termini di:

- Leva economica: le istituzioni finanziarie custodiscono informazioni sensibili dei clienti, amplificando la pressione per il pagamento del riscatto.

- Efficienza operativa: gli attaccanti possono riutilizzare contenuti di phishing localizzati, sfruttare vulnerabilità software specifiche della regione e impiegare la padronanza linguistica per ottimizzare le tecniche di social engineering.

- Compromissione della supply chain: infiltrare un provider cloud o un fornitore che serve molteplici aziende locali produce un effetto moltiplicatore sull’impatto.

Rischio regionale e dinamiche geopolitiche

Alcuni gruppi di cybercriminali, ad esempio, hanno indirizzato le proprie operazioni verso governi e infrastrutture critiche latinoamericane in quanto le agenzie governative e servizi pubblici gestiscono documentazione sensibile e dati operativi cruciali ed i sistemi di difesa regionale meno maturi facilitano le intrusioni.

Inoltre, per le gang criminali operanti in giurisdizioni con enforcement limitato, l’esposizione legale rimane minima, mentre gli enti governativi subiscono conseguenze sia finanziarie sia geopolitiche. L’applicazione transfrontaliera limitata riduce ulteriormente i rischi, mentre determinati attori integrano obiettivi di profitto con finalità politiche o simboliche.

Modello di business geo-centrico

L’architettura del business ransomware rafforza la focalizzazione geografica delle campagne: il modello Ransomware-as-a-Service (RaaS), le reti di affiliazione e i marketplace di data leak permettono ai gruppi criminali di scalare campagne mirate su specifiche aree geografiche. Ciò consente alle organizzazioni ransomware di massimizzare i profitti, concentrandosi dove leva finanziaria, potenziale di interruzione ed efficienza operativa si incontrano.

I paesi maggiormente colpiti

Il report di BlackFog evidenzia che nel terzo trimestre 2025 i paesi più colpiti risultano essere, rispettivamente in termini di attacchi pubblicamente divulgati e non divulgati:

Strategie per prevenire il ransomware: un approccio integrato

La prevenzione efficace del ransomware richiede una strategia di difesa multilivello che combina misure proattive, tecnologie avanzate e processi operativi robusti. Vediamo di che si tratta.

Backup immutabili e protezione dei dati

Il Backup rappresenta l’ultima linea di difesa contro la perdita dei dati e si basa su:

- Implementazione di backup immutabili attraverso archiviazione di oggetti o soluzioni cloud dedicate

- Applicazione della regola 3-2-1-1-0: tre copie dei dati, due tipi di supporto diversi, una copia fuori sede, una immutabile o offline, zero sorprese con verifiche regolari dei backup.

- Diversificazione dei backup su nastri locali, storage di oggetti, sistemi air-gap e supporti WORM per garantire resilienza completa.

Prevenzione dell’accesso

Il rafforzamento dei punti di ingresso riduce drasticamente le possibilità di infiltrazione attraverso:

- Disabilitazione degli accessi RDP o VPN non utilizzati con imposizione di autenticazione a più fattori (MFA), timeout di sessione e registrazione completa delle attività.

- Formazione continua del personale tramite simulazioni di phishing realistiche, con particolare attenzione ai ruoli finanziari e delle risorse umane, accompagnata da filtraggio delle email e blocco degli allegati con macro.

- Automazione delle patch per sistemi critici (i.e. VPN, Active Directory, server web, sistemi operativi) per affrontare tempestivamente le vulnerabilità critiche e di elevata gravità, unitamente a monitoraggio degli avvisi dei fornitori per vulnerabilità zero-day.

Controlli di accesso Zero Trust

L’implementazione di un modello di sicurezza Zero Trust limita i movimenti laterali degli aggressori mediante:

- Applicazione del principio dei privilegi minimi, limitando i diritti di amministratore anche per il personale IT e gli operatori di backup, utilizzando controllo di accesso basato sui ruoli (RBAC) esplicito.

- Protezione degli account di servizio attraverso archiviazione sicura di chiavi di backup, credenziali e accesso alle risorse cloud in vault protetti con audit trail e gating MFA.

- Segmentazione della rete per separare le infrastrutture di backup dai sistemi di produzione e isolare l’archiviazione di backup, riducendo il rischio di compromissione laterale.

Rilevamento avanzato delle minacce

Si tratta di garantire un monitoraggio proattivo che opera su tre livelli complementari per garantire una strategia defense-in-depth per identificare tempestivamente le anomalie:

- Rilevamento basato su Firma e Analisi Statica – Blocca efficacemente le minacce conosciute e catalogate

- Rilevamento comportamentale e framework MITRE ATT&CK – Identifica varianti sconosciute e attacchi zero-day attraverso il riconoscimento di pattern sospetti

- Osservabilità dell’infrastruttura virtuale – Rileva anomalie sistemiche che potrebbero sfuggire agli altri due livelli.

È come disporre contemporaneamente di un sistema di riconoscimento per minacce note, di telecamere intelligenti che analizzano i comportamenti anomali e di guardie di sicurezza che sorvegliano continuamente l’intera infrastruttura, garantendo una protezione completa e stratificata contro gli attacchi ransomware.

Testing e orchestrazione del ripristino

È necessario prepararsi in “tempo di pace” per agire in “tempo di guerra”. Ovvero, si tratta di allenare il “muscolo della cyber resilience” dato che la preparazione operativa garantisce una risposta efficace in caso di attacco. Pertanto, si tratta di garantire:

- Validazione regolare dei punti di ripristino in ambienti isolati (camera bianca) con scansione anti-malware e verifica della disponibilità di backup puliti.

- Automazione dei runbook di risposta con codifica dei playbook in flussi eseguibili, inclusi percorsi di failover, avvisi per le parti interessate e passaggi di convalida dei dati per ridurre errori e ritardi manuali.

- Simulazioni tabletop programmate per esercitare i piani di risposta in diverse condizioni di minaccia, creando team interfunzionali per collaborare efficacemente sotto pressione

Concludendo, una strategia integrata di cyber resilience, sebbene nessun metodo sia infallibile, può contribuire a ridurre significativamente l’impatto degli attacchi ransomware e aumentare le probabilità di recupero completo delle informazioni sensibili.