Nel corso del 2024, gli attacchi ransomware che hanno paralizzato numero aziende nel mondo- e le violazioni dei dati – che hanno compromesso milioni di informazioni personali – hanno messo in evidenza la necessità di adottare misure di sicurezza solide e proattive in un mondo sempre più connesso.

Tra le violazioni più gravi, si annoverano: l’attacco ransomware a Change Healthcare, che ha causato perdite miliardarie; la violazione delle difese presso National Public Data, che ha portato al furto di informazioni su 2,9 miliardi di persone; l’estensione della violazione dei dati di Snowflake, che ha coinvolto aziende come AT&T, Santander Bank, Advance Auto Parts, Ticketmaster LiveNation e oltre 160 delle più grandi imprese globali.

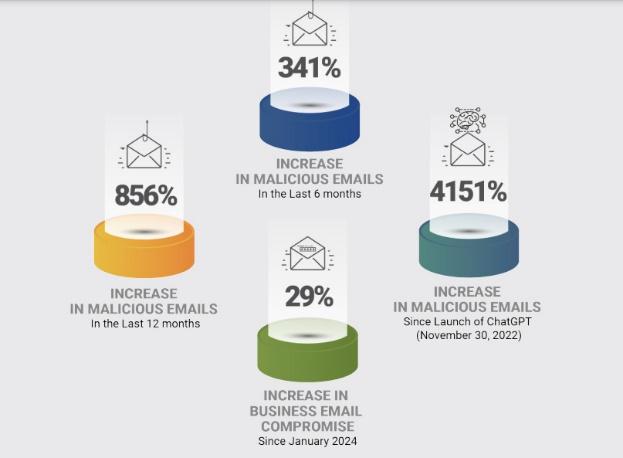

Di fatto, le statistiche – sopra riportate – sottolineano l’urgenza di rafforzare le misure di sicurezza informatica nel 2025, anche alla luce dei risultati di recenti report e, precisamente:

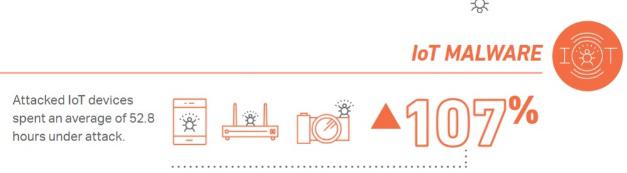

- Il SonicWall “2024 Cyber Threat Report” ha registrato un aumento del 107% negli attacchi malware IoT durante l’anno;

- “The State of Ransomware 2024″ di Sophos ha rilevato che il ransomware ha colpito il 59% degli intervistati.

- “The State of Phishing 2024” di SlashNext segnala che gli attacchi di phishing sono aumentati del 4.151% dalla pubblicazione di ChatGPT alla fine del 2022

- “Cost of Data Breach 2024” di IBM/Ponemon Institute ha stimato che il costo medio totale delle violazioni dei dati nel 2024 è stato di 4,88 milioni di dollari.

Purtroppo, anche con il nuovo anno assistiamo al continuo proliferare di nuovi attacchi e compromissioni di dati che hanno ulteriormente messo in evidenza l’importanza di non trascurare la cybersecurity. Pertanto, è essenziale che le organizzazioni garantiscano la propria cybersecurity e la protezione dei dati attraverso l’implementazione di una strategia di cyber resilience strutturata, conforme al quadro normativo vigente. La norma ISO 27001 può essere un valido supporto per le organizzazioni in questo percorso.

Che cos’è la ISO 27001?

La ISO 27001 – Information security, cybersecurity and privacy protection – Information security management systems (ISMS) – Requirements è la principale norma internazionale incentrata sulla sicurezza delle informazioni.

Essa è stata sviluppata per aiutare le organizzazioni, di ogni dimensione o settore, a proteggere le loro informazioni un modo sistematico e conveniente, attraverso l’adozione di un ISMS. Di fatto, lo scopo principale di un ISMS è fornire una protezione per le informazioni sensibili o preziose.

Le tipologie di rischio a cui sono soggette le informazioni sensibili e di valore possono essere generalmente raggruppate in tre categorie comunemente indicate come “CIA”, ovvero: Confidentiality (Riservatezza), Integrity (Integrità), Avaliability (Disponibilità).

L’ultima revisione della norma è stata pubblicata nel 2024 ed ora il nome completo è ISO/IEC 27001:2022/Amd 1:2024 – Information security, cybersecurity and privacy protection – Information security management systems (ISMS) – Requirements ed ha introdotto nuovi requisiti che rispondono alle problematiche correlate con il climate change.

La conformità alla ISO 27001 dimostra che un’organizzazione ha adottato un sistema per gestire i rischi associati alla sicurezza dei dati che detiene o gestisce, seguendo le migliori pratiche e i principi delineati dallo standard internazionale.

È doveroso evidenziare che la ISO 27001 non è una norma “tecnica”, bensì un framework – di requisiti e controlli da gestire centralmente – che attraversa i vari processi aziendali (e non solo quelli che impattano sull’ICT) ed è integrabile con altri sistemi di gestione.

La struttura della ISO 27001 e la sua implementazione

Lo standard ISO 27001 è così strutturato:

- Introduzione

1. Scopo e Campo di applicazione

2. Riferimenti normativi

3. Termini e definizioni

4. Contesto dell’organizzazione

5. Leadership

6. Pianificazione

7. Supporto

8. Attività Operative

9. Valutazione delle prestazioni

10. Miglioramento

APPENDICE A – Controlli di riferimento per la sicurezza delle informazioni

Anche la ISO 27001 riflette l’Harmonized Structure (HS), tipica di tutti i sistemi di gestione, oltre a adottare l’approccio Plan-Do-Check-Act (PDCA) in un’ottica di miglioramento continuo.

Iso 27001: quali vantaggi per l’organizzazione

Un’organizzazione, attraverso l’implementazione della ISO 27001, può ottenere vari benefici, tra cui:

- Acquisire un vantaggio competitivo, rispettando i requisiti contrattuali dei clienti, con un focus particolare sulla sicurezza delle loro informazioni.

- Condurre in modo imparziale l’identificazione, la valutazione e la gestione dei rischi, formalizzando al contempo i processi, le procedure e la documentazione relative alla sicurezza delle informazioni.

- Promuovere una cultura interna orientata allaconsapevolezza dei rischi per la sicurezza delle informazioni e adottare un approccio coerente per affrontarli.

- Dimostrare in modo imparzialela conformità alle leggi e alle normative applicabili.

- Evidenziare l’impegno dei responsabili aziendali nel garantire la sicurezza delle informazioni.

- Assicurare il monitoraggio continuo delle prestazioni aziendali e attivare le necessarie azioni di miglioramento.

Vediamo in dettaglio i vari punti della ISO 27001

Punti da 0 a 2 – Forniscono un background dello standard e di come dovrebbe essere interpretato e utilizzato (i.e. Introduzione, Scopo & Campo di applicazione e Riferimenti Normativi).

Punto 3 – Termini e definizioni – Fornisce le definizioni dei termini chiave impiegati nella norma per assicurare una comprensione comune a livello internazionale.

Punto 4- Contesto dell’Organizzazione – L’obiettivo di questo punto è garantire una comprensione completa del contesto interno ed esterno delle organizzazioni, per gestire efficacemente i rischi per la sicurezza delle informazioni. Ciò implica l’identificazione e la valutazione dei fattori che possono influenzare la capacità dell’organizzazione di raggiungere i propri obiettivi di sicurezza delle informazioni.

Inoltre, è necessario identificare e valutare i rischi associati al loro ISMS, sviluppando un sistema su misura ed efficace che mitighi i rischi individuati, assicurando al contempo la conformità alle leggi e ai regolamenti applicabili.

È doveroso evidenziare che le organizzazioni devono identificare e comprendere i bisogni e le aspettative dei propri stakeholder (i.e. clienti, fornitori, dipendenti e azionisti, ecc) per garantire che il ISMS soddisfi tali requisiti. Ne consegue che è essenziale considerare i requisiti legali, normativi e contrattuali, oltre ad altre questioni esterne e interne rilevanti per l’organizzazione. Inoltre, è necessario definire i confini e l’estensione dell’ISMS, identificando e documentando il patrimonio informativo, i processi, le procedure, le persone, i sistemi e le reti coinvolti.

Punto 5 -Leadership – La leadership dell’organizzazione deve dimostrare sostegno e impegno nei confronti del ISMS, assumendo diverse responsabilità chiave. In particolare, la leadership deve:

- Stabilire la politica per la sicurezza delle informazioni e garantire che gli obiettivi siano allineati con la direzione strategica dell’organizzazione, definendo ruoli e responsabilità. Inoltre, tale politica deve essere documentata, comunicata e resa disponibile.

- Assicurare la disponibilità delle risorse necessarie per il funzionamento del ISMS, valutando le risorse disponibili e quelle da acquisire.

- Comunicare, attraverso i canali più appropriati, sia la politica sia l’importanza del ISMS, sottolineando la necessità di conformarsi ai requisiti stabiliti dalle politiche e procedure dell’organizzazione.

- Dirigere e sostenere il personale affinché contribuisca al miglioramento continuo del ISMS.

Punto 6 – Processo – Si tratta di pianificare l’ISMS secondo tre livelli e, precisamente:

- Pianificazione Strategica – Include la preparazione e la pubblicazione della politica di sicurezza, la definizione degli obiettivi strategici, l’individuazione dei processi e dei controlli del ISMS, le loro caratteristiche generali e le relazioni tra di essi.

- Pianificazione Tattica – Si focalizza sui dettagli dei processi e dei controlli di sicurezza da implementare, stabilendo obiettivi specifici, risorse necessarie, e le attività che compongono i processi, insieme alla loro frequenza e scadenza.

- Pianificazione Operativa – Prevede la definizione della tempistica delle attività operative, come la manutenzione degli impianti, i riesami delle utenze, le prove di ripristino, i vulnerability assessment, i test di continuità operativa, l’acquisizione di risorse, il reperimento del personale e la formalizzazione dei contratti.

Inoltre, in questo punto si evidenzia l’importanza da parte dell’organizzazione di identificare, valutare, ponderare e monitorare i rischi e le opportunità per la sicurezza delle informazioni. A tal proposito, la ISO 27001 richiede di documentare, attraverso una procedura, il processo di valutazione e trattamento del rischio. Inoltre, è necessario:

- Individuare i criteri di rischio.

- Associare i rischi, nella fase di identificazione, alla potenziale perditadi riservatezza, integrità e disponibilità delle informazioni.

- Identificare il responsabile per ciascun rischio.

- Determinare i livelli di rischio in relazione alla valutazione delle conseguenze e delle probabilità.

- Ponderare i rischi utilizzando i criteri di rischio e ordinarli per dare priorità al trattamento.

Di fatto, si tratta di garantire un approccio proattivo atto a salvaguardare i dati sensibili, a garantire la continuità aziendale e ad aiutare le organizzazioni a soddisfare gli obblighi di conformità, rafforzando in ultima analisi la loro posizione di sicurezza complessiva e supportando gli obiettivi aziendali.

Punto 7 – Supporto – La ISO 27001 richiede processi di supporto per garantire l’efficacia del ISMS in termini di:

- Risorse – Si tratta di identificare le risorse economiche e materiali, oltre al personale interno ed esterno, necessarie per stabilire, attuare, mantenere e migliorare l’ISMS seguendol’approccio PDCA.

- Competenze – Si devono documentare le competenze tecniche, includendo attività di learning e training; pianificare assunzioni, affiancamenti e l’inserimento di consulenti, se necessario.

- Consapevolezza – È necessario assicurare attività di sensibilizzazione riguardanti la politica di sicurezza delle informazioni, la conoscenza delle procedure, i benefici e le conseguenze di un mancato adeguamento ai requisiti dell’ISMS.

- Comunicazione – È fondamentale stabilire chi deve comunicare, a chi, quando e come, sia internamente sia esternamente. Le comunicazioni possono riguardare processi aziendali o operativi (ad esempio, aggiornamenti di sistemi informatici, incidenti, audit, ecc.) e le relazioni pubbliche interne o esterne e le notifiche alle Autorità competenti. È altrettanto importante la definizione di procedure chiare per la diffusione di informazioni relative a: modifiche ISMS, incidenti di sicurezza, messaggi di sensibilizzazione, politiche, responsabilità e altro ancora. Di fatto, una comunicazione efficace garantisce che tutte le parti interessate siano informate, promuove una forte cultura della sicurezza, oltre a ridurre al minimo l’impatto degli incidenti di sicurezza.

Inoltre, l’ISO 27001 richiede di descrivere e documentare l’ISMS e quindi di dimostrare come vengono raggiunti i risultati desiderati per l’organizzazione. Ancora, è fondamentale che tutto ciò che riguarda l’ISMS sia ben mantenuto e di facile reperimento.

Punto 8 – Attività operative – Si tratta di garantire l’identificazione e la valutazione dei rischi associati alle operazioni dell’organizzazione e l’implementazione di controlli di sicurezza appropriati per mitigare tali rischi. Inoltre, l’organizzazione deve sviluppare e implementare politiche, strategie e procedure per proteggere le proprie informazioni dall’accesso, dall’uso, dalla divulgazione, dalla modifica o dalla distruzione non autorizzati.

Le organizzazioni dovrebbero garantire che tutti i processi, i prodotti o i servizi forniti e rilevanti per l’ISMS siano controllati e che le informazioni documentate sui risultati del trattamento dei rischi per la sicurezza delle informazioni siano debitamente conservate.

Punto 9 – Valutazione delle Prestazioni – In questa fase, la ISO 27001 richiede alle organizzazioni di valutare continuamente l’efficacia del ISMS. Questo processo include il monitoraggio e la misurazione degli indicatori chiave di prestazione (KPI – Key performance Indicators), l’analisi dei processi operativi e l’utilizzo di metodi robusti per la raccolta e analisi dei dati. I risultati di queste valutazioni sono fondamentali per individuare le aree di miglioramento e guidare il miglioramento continuo del ISMS.

Inoltre, l’organizzazione deve eseguire audit interni regolari per valutare l’efficacia e la conformità del proprio ISMS. Questo garantisce la conformità ai requisiti organizzativi e allo standard, consente di identificare le non conformità e promuove il miglioramento continuo, individuando aree di miglioramento e raccomandando azioni correttive e preventive.

Una documentazione dettagliata di questi aspetti deve essere presentata al top management, includendo la valutazione complessiva dell’adeguatezza ed efficacia dell’ISMS, i miglioramenti pianificati e da attuare e le risorse necessarie per implementare queste azioni e mantenere la conformità allo standard.

Punto 10 – Miglioramento – Si tratta di garantire il miglioramento continuo e gestire le non conformità rispetto a procedure, prodotti e servizi, progetti, pianificazione e obiettivi, che devono essere registrate. È essenziale intraprendere le azioni correttive, anch’esse da registrare.

Le azioni di miglioramento non devono derivare esclusivamente da una valutazione del rischio completa di tutto l’ambito, ma possono anche nascere da rischi identificati, analizzati e valutati in modo puntuale, come modifiche normative, nuove richieste dei clienti o eventi e incidenti rilevati nell’organizzazione. In altre parole, il contesto deve essere costantemente osservato per identificare eventuali rischi da valutare e trattare.

La ISO conclude ribadendo che «l’organizzazione deve migliorare continuamente l’idoneità, l’adeguatezza e l’efficacia del ISMS».

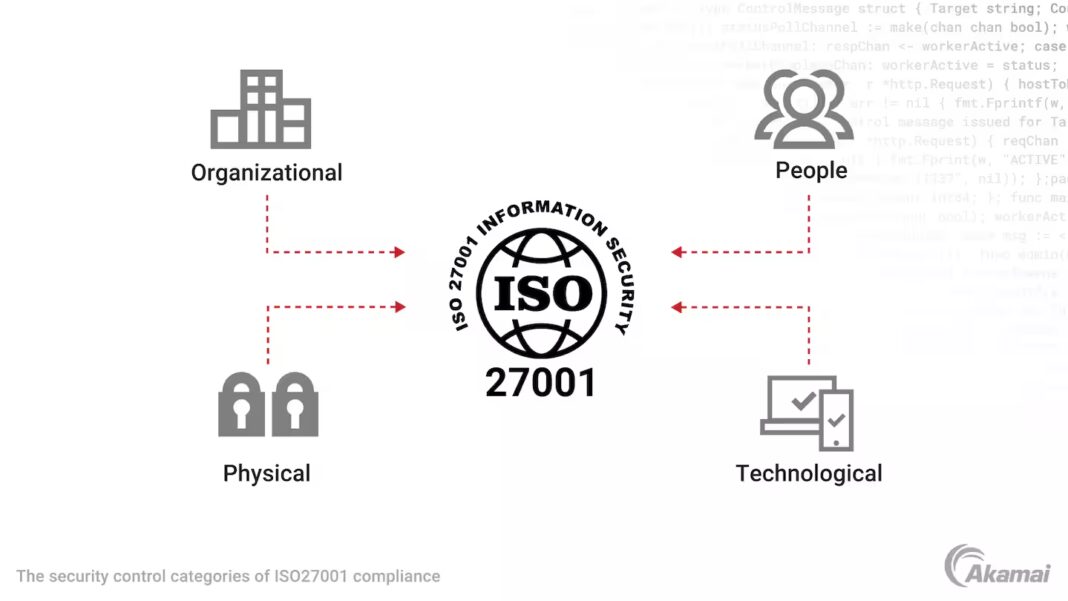

APPENDICE A – Controlli di sicurezza – L’Appendice A contiene 93 controlli di sicurezza delle informazioni a cui fare riferimento nell’implementazione del ISMS. È doveroso evidenziare che i controlli ISO 27001 sono misure strutturate progettate per identificare, gestire e mitigare i rischi per la sicurezza delle informazioni, garantendo la riservatezza, l’integrità e la disponibilità dei dati.

Tali controlli fungono, di fatto, da spina dorsale del ISMS di un’organizzazione, oltre a svolgere un ruolo cruciale nella protezione delle informazioni sensibili dalle minacce in evoluzione.

Essi sono stati riorganizzati in quattro “categorie” e, precisamente:

Controlli organizzativi (37 controlli) – I controlli organizzativi comprendono regolamenti e misure che dettano l’atteggiamento globale di un’organizzazione nei confronti della protezione dei dati su un’ampia gamma di questioni. Tali controlli includono policy, regole, processi, procedure, strutture organizzative e altro ancora.

Controlli sulle persone (8 controlli) – I controlli delle persone consentono alle aziende di regolamentare la componente umana del loro programma di sicurezza delle informazioni, definendo il modo in cui il personale interagisce con i dati e tra di loro. Tali controlli riguardano la gestione sicura delle risorse umane, la sicurezza del personale, la consapevolezza e la formazione.

Controlli fisici (14 controlli) – Le misure di sicurezza fisiche sono misure impiegate per garantire la sicurezza di beni materiali. Possono includere sistemi di ingresso, protocolli di accesso ospiti, processi di smaltimento di beni, protocolli di supporti di archiviazione e policy di clear desk. Tali misure di sicurezza sono essenziali per la conservazione di informazioni riservate.

Controlli tecnologici (34 controlli) – I vincoli tecnologici dettano le normative e le procedure cibernetiche/digitali che le aziende devono adottare per realizzare un’infrastruttura IT protetta e conforme, dalle tecniche di autenticazione alle impostazioni e alla registrazione delle informazioni.

È importante sottolineare che, per conformarsi alla norma ISO 27001, un’organizzazione deve implementare i controlli richiesti e, attraverso la dichiarazione di applicabilità (SoA – Statement of Applicability), specificare quali controlli dell’Appendice A verranno adottati per soddisfare i requisiti dello standard. Inoltre, deve fornire una giustificazione per l’eventuale esclusione di uno qualsiasi di essi. Ciò è un passaggio essenziale per ottenere la certificazione ISO 27001.

Conclusione

In un contesto di cyber attacchi e data breach in continuo aumento, la norma ISO 27001 si rivela fondamentale per le organizzazioni. Essa fornisce un framework strutturato per garantire la sicurezza delle informazioni e la resilienza contro le minacce digitali, proteggendo le risorse critiche e mantenendo la fiducia dei clienti e degli stakeholder. Inoltre, offre supporto per la conformità alla complessa galassia normativa europea in termini di cybersecurity e salvaguardia dei dati.

Cybsec-news.it vi invita alla seconda edizione della CYBSEC EXPO, in programma a Piacenza dal 21 al 23 Maggio 2025.